お知らせ

シングルサインオンに対応。セキュリティプランをリリース

※2021/9/30 更新

【新機能情報】

この度、QastはSAML2.0によるシングルサインオンに対応致しました。

同時にセキュリティプランをリリース致しました。セキュリティプランでは、シングルサインオン、IPアドレス制限、アクセスログ(操作履歴)ダウンロードの3つが可能になります。

【シングルサインオンとは】

シングルサインオンとは、1つのIDとパスワードで認証を行い、複数のWebサービスやクラウドサービスにアクセスできるようにする仕組みです。(通称:SSO)

シングルサインオンのサービスを利用することで、1つのID/パスワードを入力すればいつでも複数のサービスにログインでき、且つ企業としてセキュリティ強化を実現します。

【シングルサインオンの仕様】

・動作確認ができているシングルサインオンサービスは、G Suite、OneLogin、AzureActiveDirectory、HENNGEです。

・その他、SAML2.0に対応しているシングルサインオンサービスとの連携が可能です。

・管理者がシングルサインオンを有効にすると、全ユーザーがシングルサインオン経由以外からログインできなくなります。

・シングルサインオン側のユーザー情報と、Qastのユーザー情報をメールアドレスで紐付けしております。仮に別のメールアドレスを使用している場合、Qastの「セキュリティ」タブにある「NameID」で一致させることができます。

【設定方法/G Suite】

①Qastでエンタープライズプランを申し込む

チャットサポート、もしくはメールで support@qast.jp に会社名、担当者名、チームURLを記載の上、ご連絡ください。

↓

↓

↓

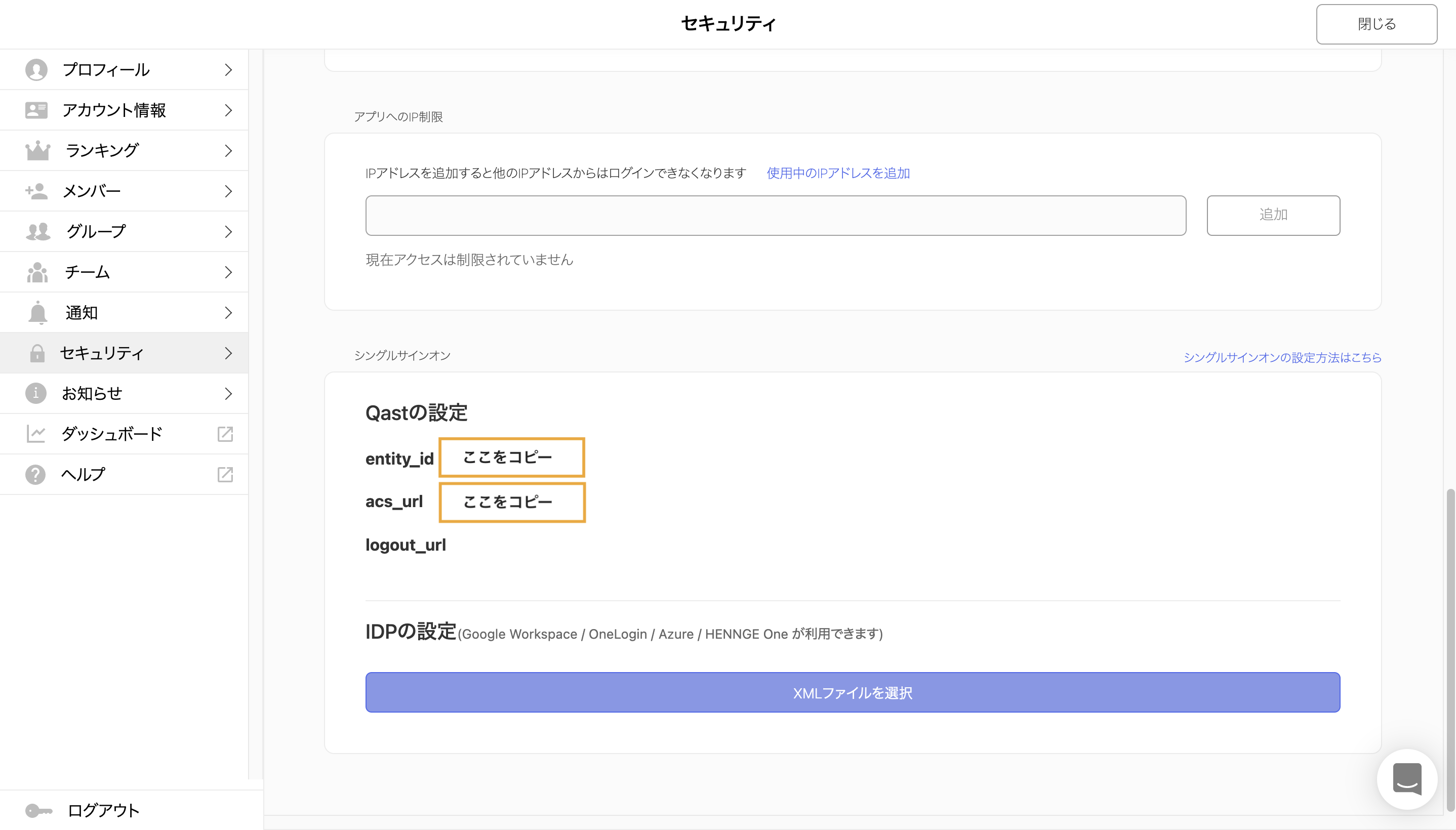

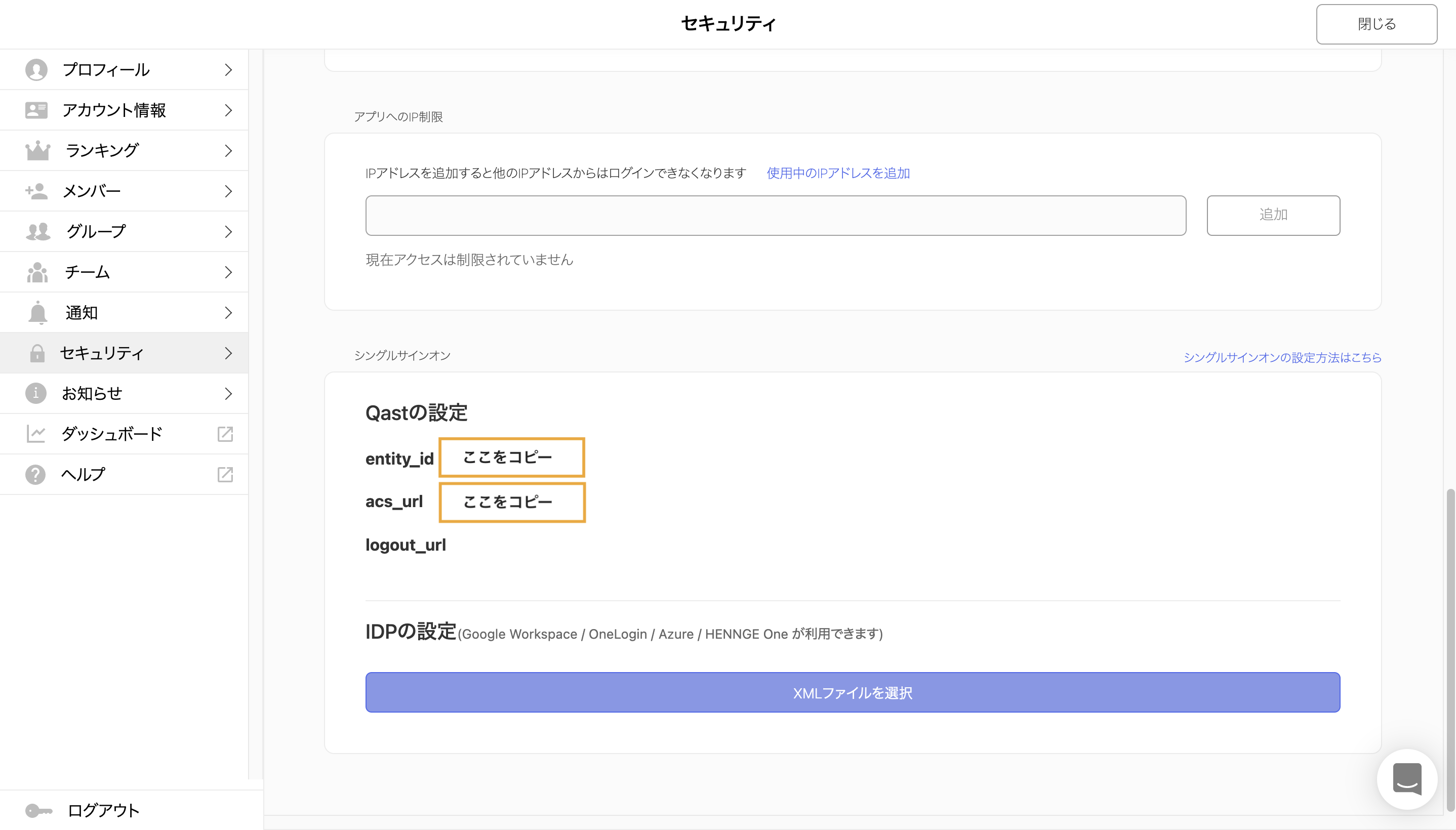

②Qastで各種IDをコピー

Qastの「セキュリティ」タブにある「entity_id」と「acs_url」をそれぞれコピーしてメモしておきましょう。

↓

↓

↓

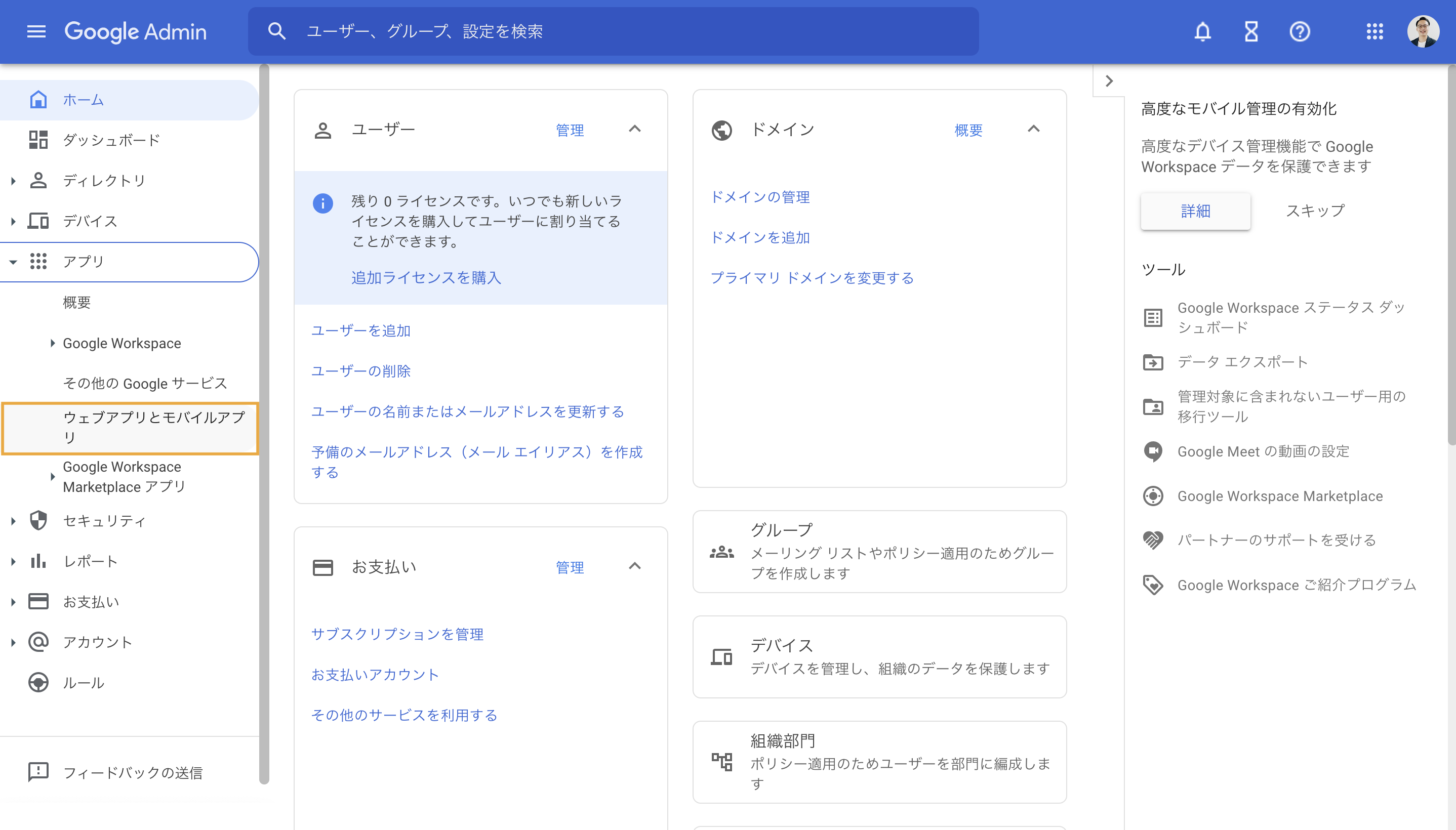

③G Suiteで「Qast」を追加して各種設定

1.G Suiteの管理コンソール https://admin.google.com/ にアクセスし、「アプリ」から「ウェブアプリとモバイルアプリ」を選択

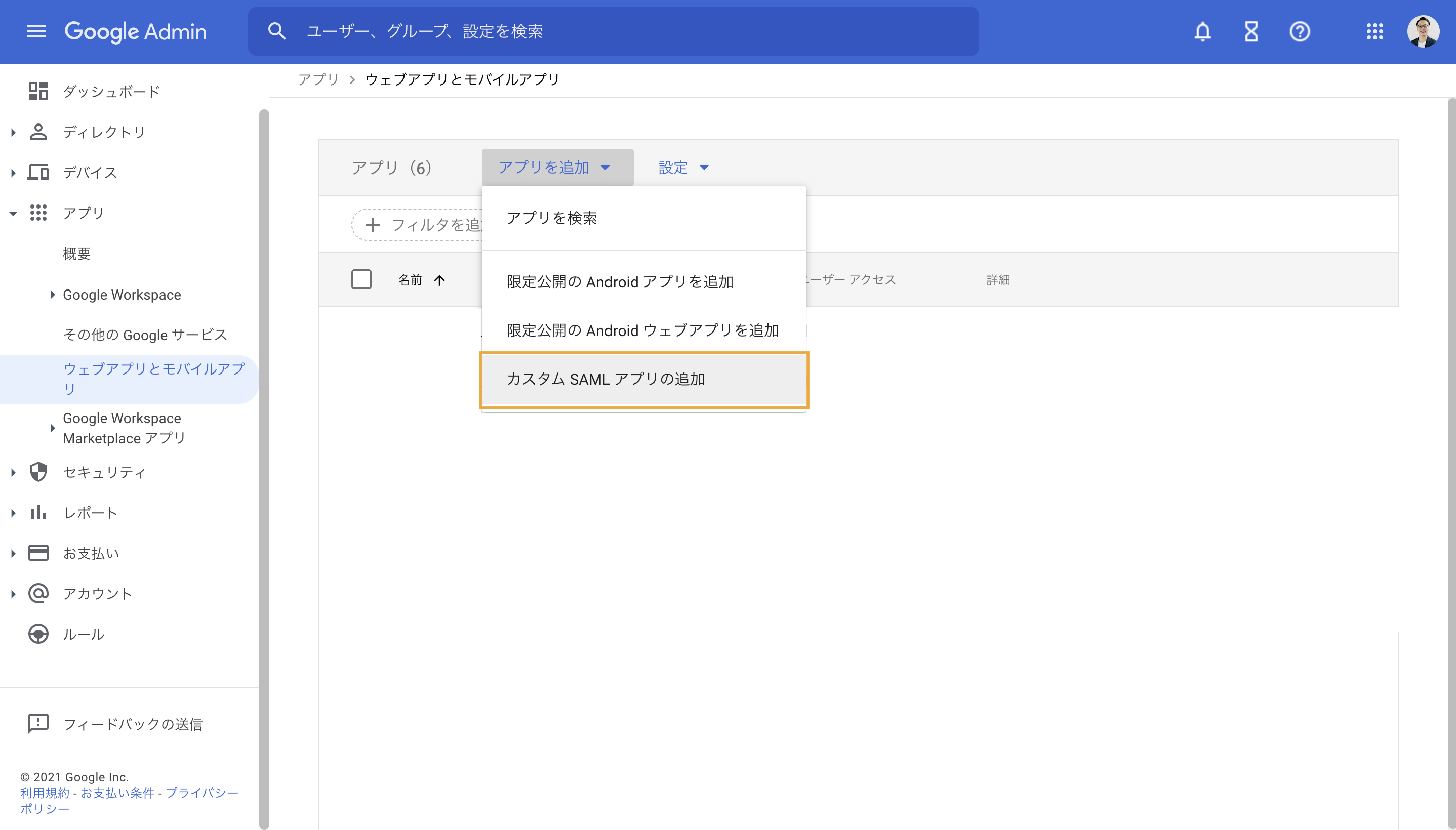

2.「アプリを追加」のタブより、「カスタム SAMLアプリの追加」を選択

3.任意でアプリ名(ex:Qast)を入力し、「続行」ボタンをクリック

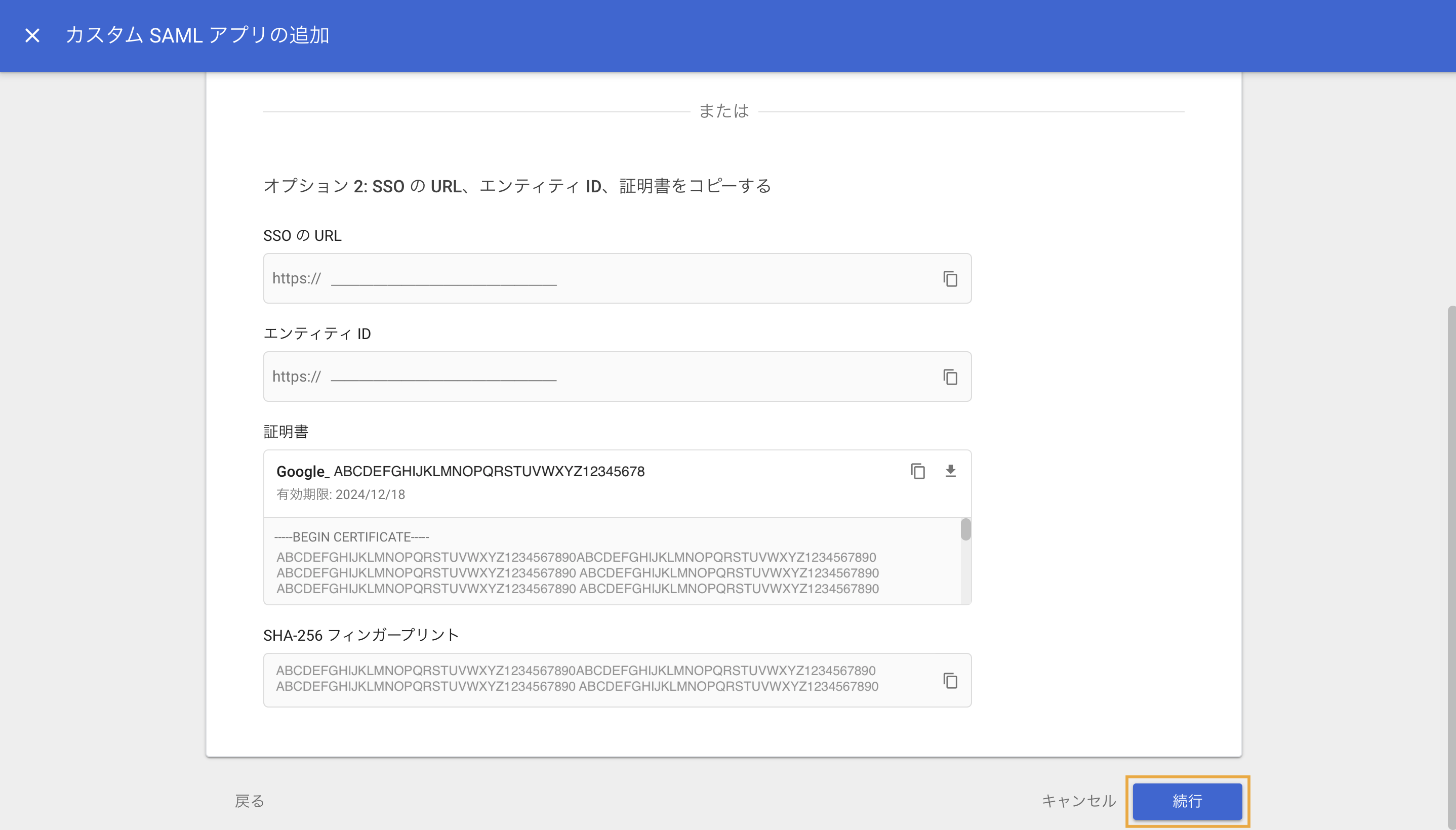

4.次ページではそのまま下部までスクロールし、「続行」ボタンをクリック

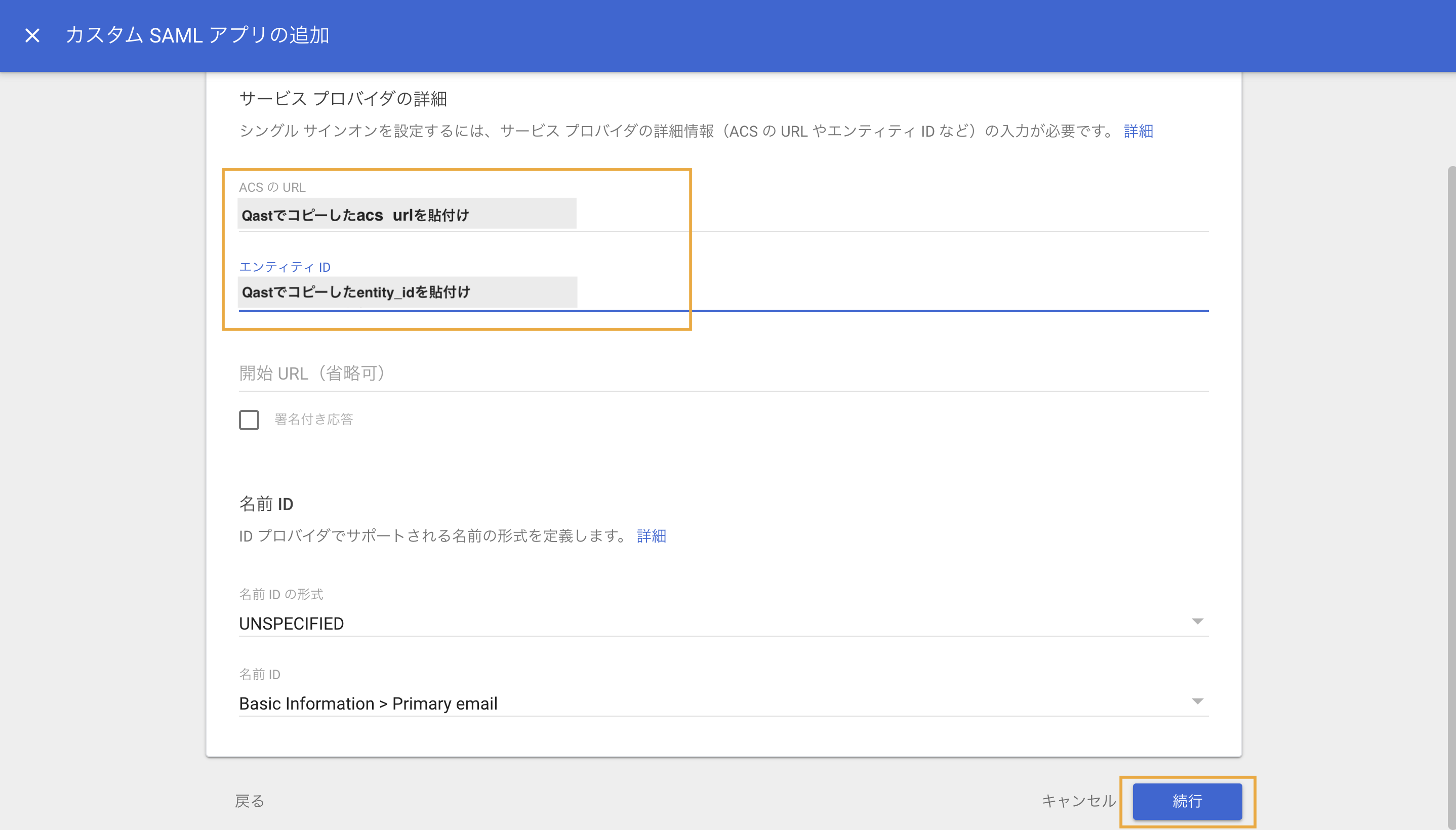

5.②でQastからコピーした「acs_url」と「entity_id」をそれぞれ貼り付け、「続行」ボタンをクリック

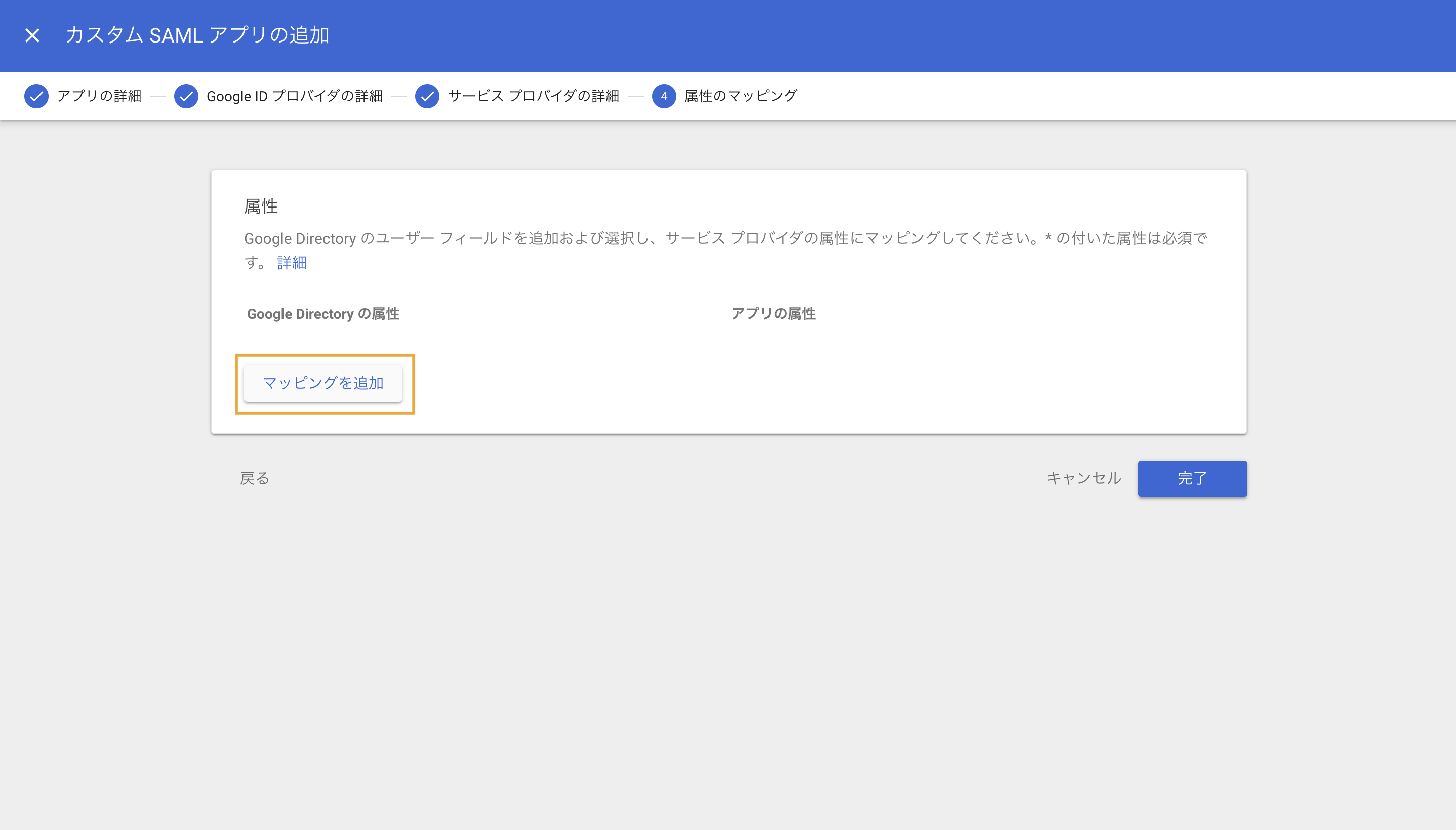

6.次に属性の設定のため、まず「マッピングを追加」をクリック

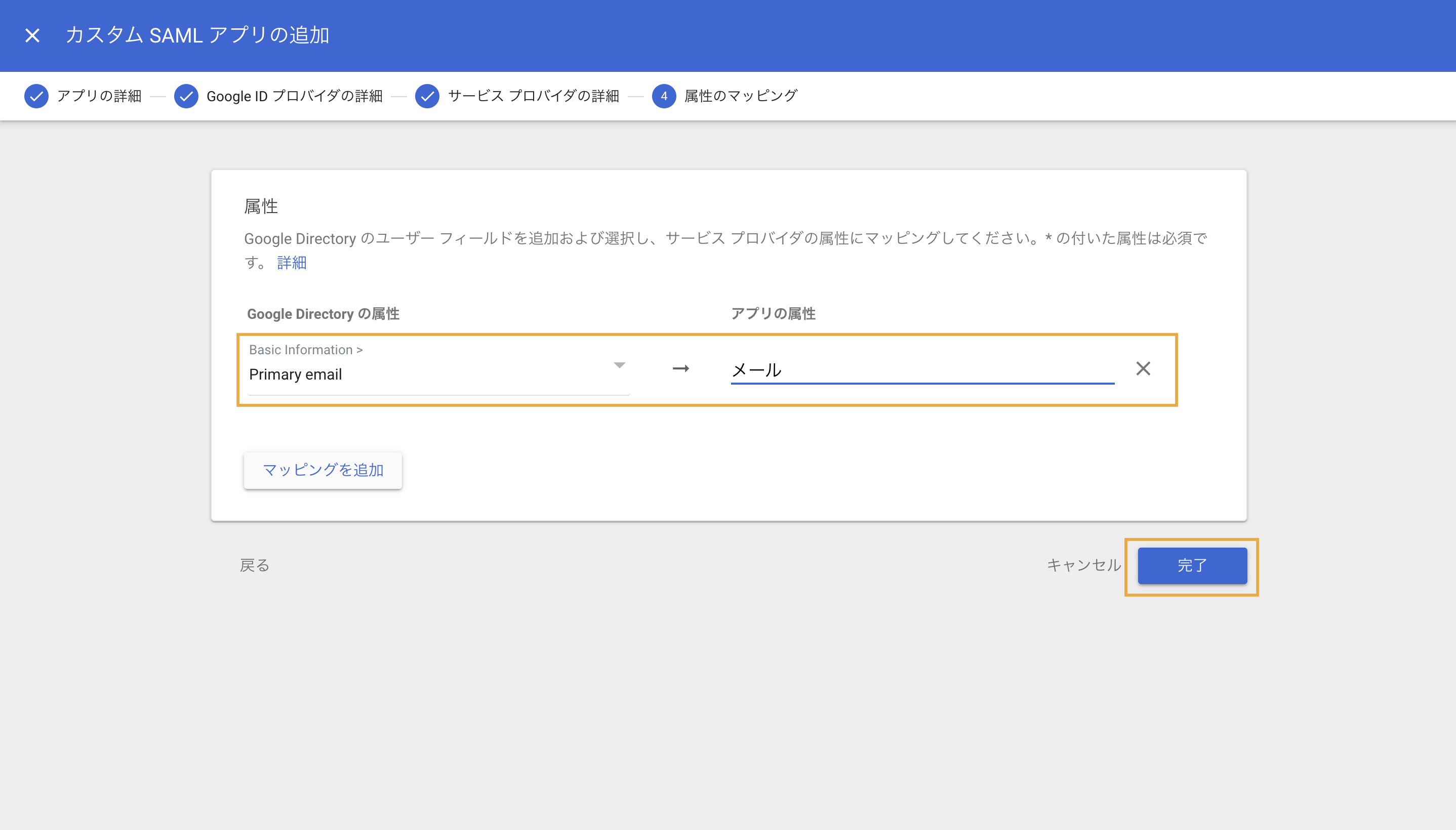

7.「Primary email」を選択し、属性の名前を任意(ex:メール)で入力してから、「完了」へ

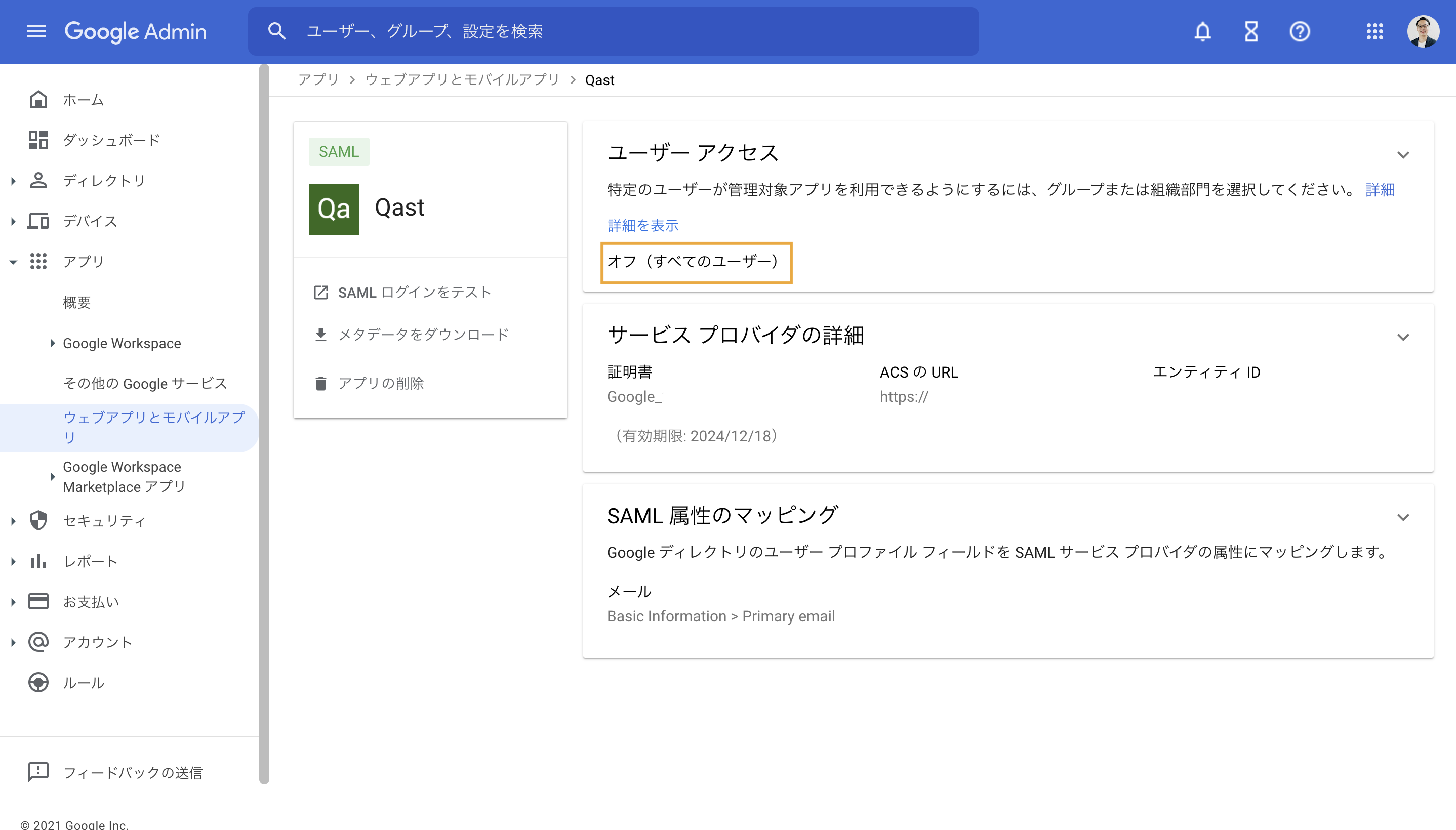

8.「ユーザーアクセス」の「オフ」をクリック

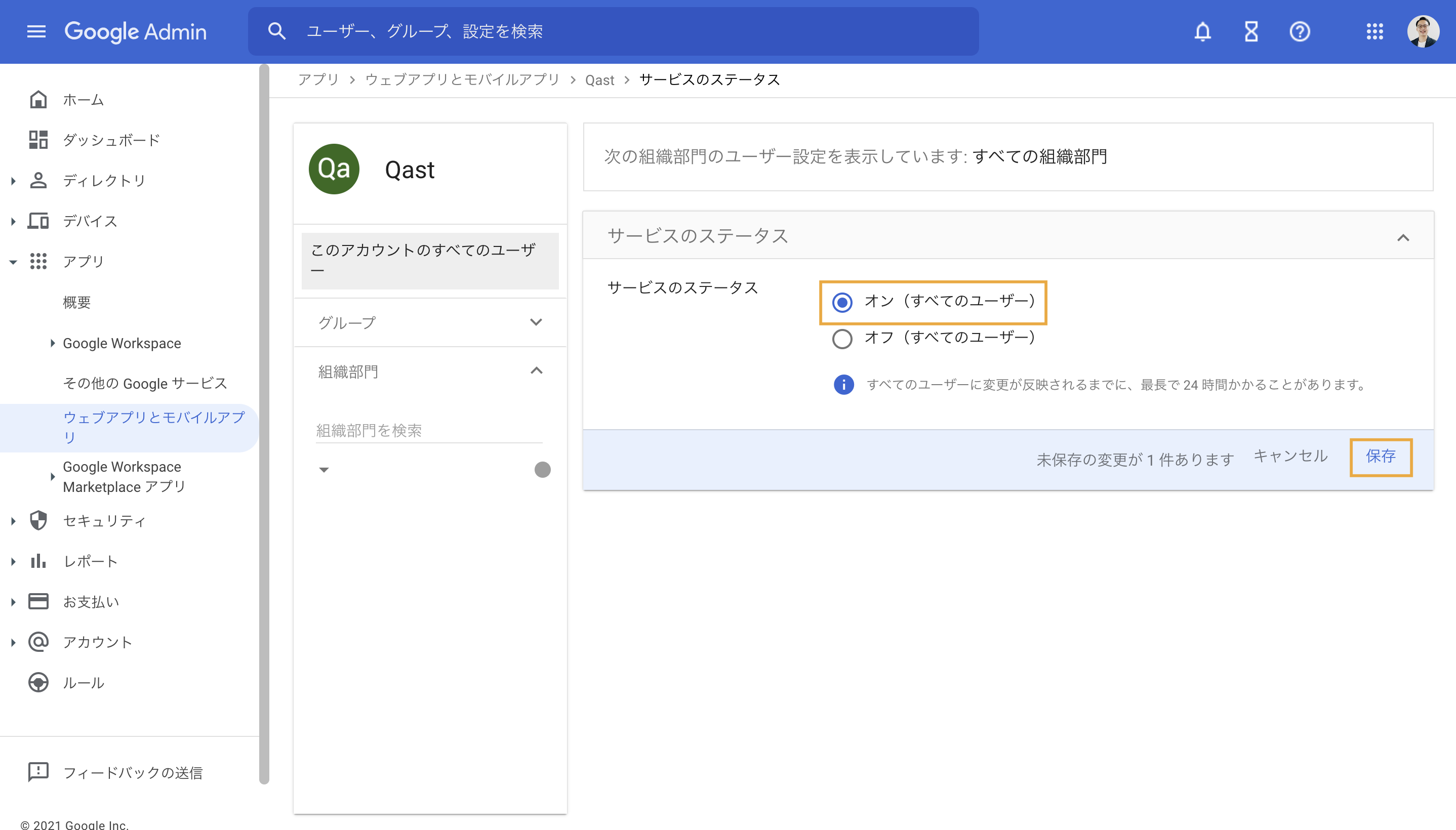

9.「オン(全てのユーザー)」を選択し、保存

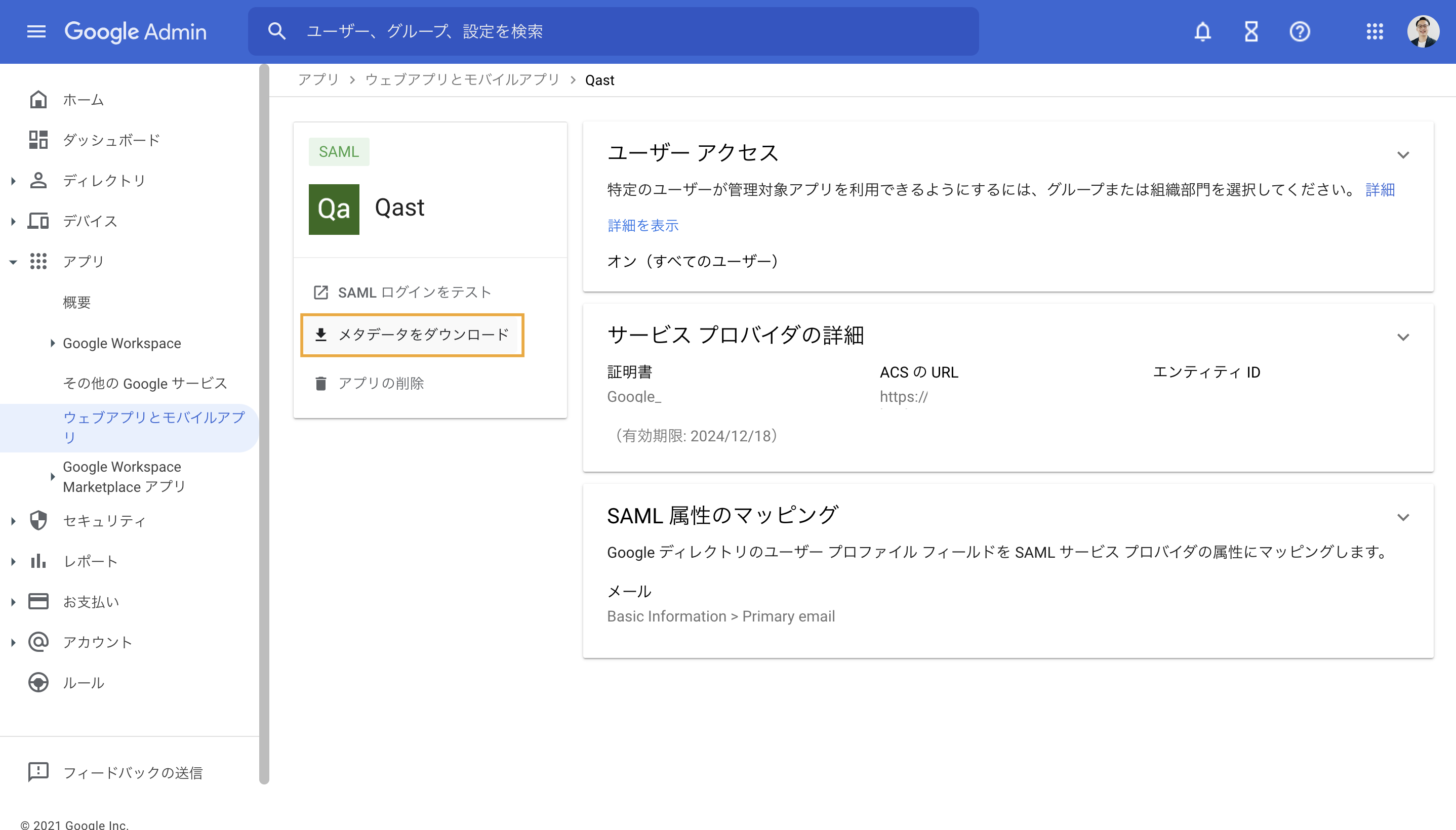

10.「メタデータダウンロード」をクリックし、ダウンロード

↓

↓

↓

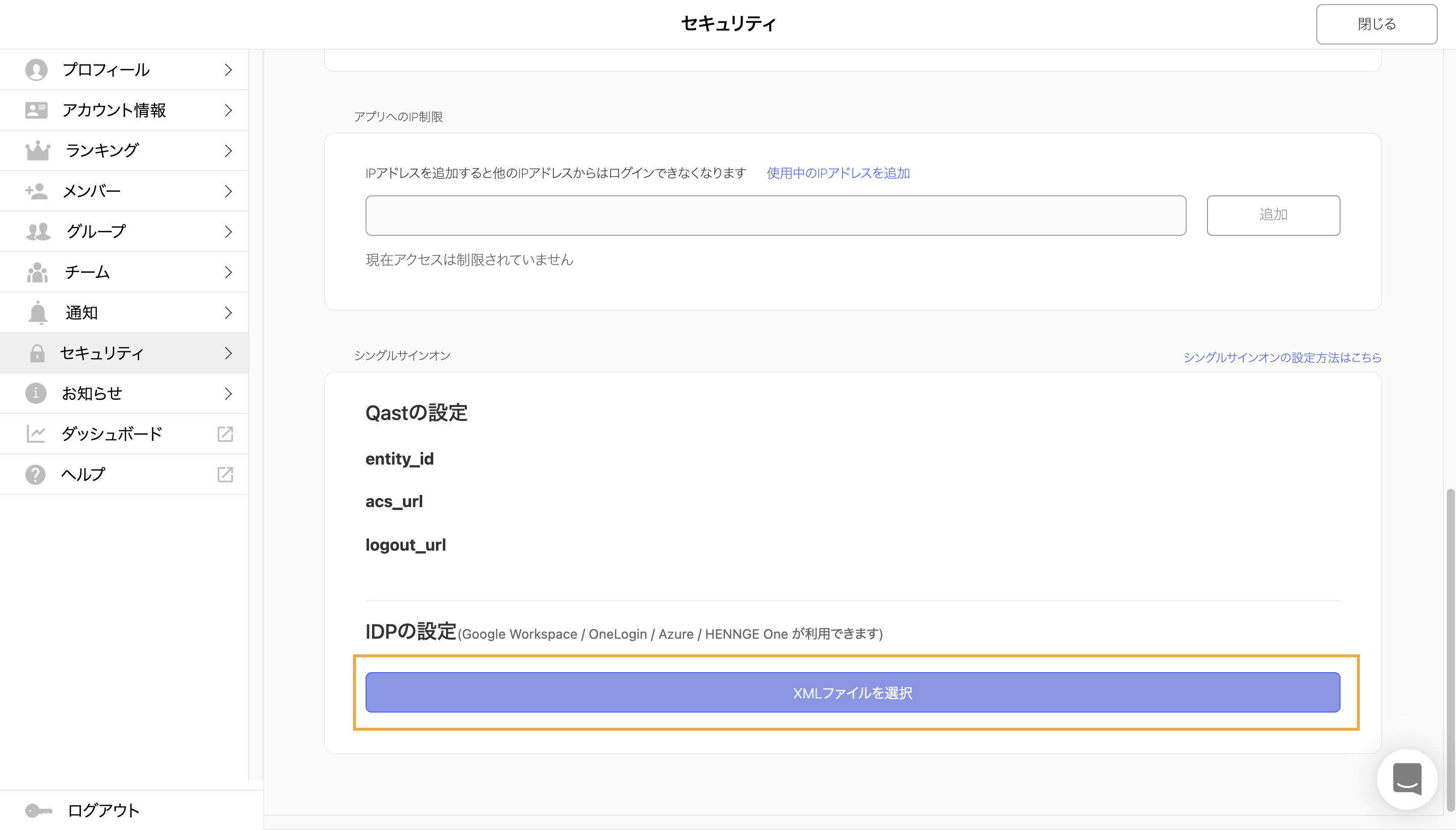

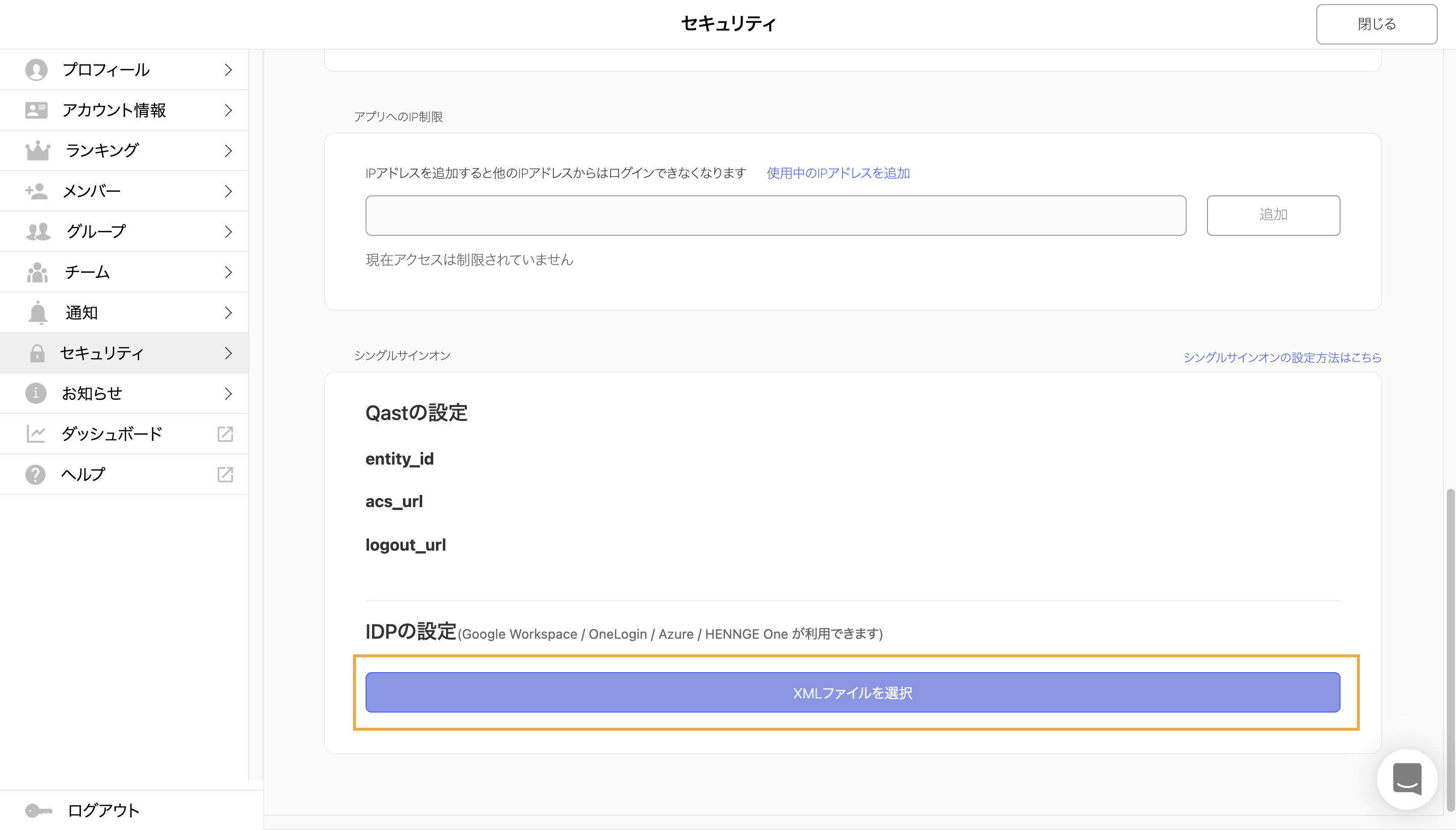

④QastにXMLをインポート

Qastの「セキュリティ」タブの「XMLファイルを選択」ボタンを押して、先程③の10でダウンロードした「IDPメタデータ」を選択します。

↓

↓

↓

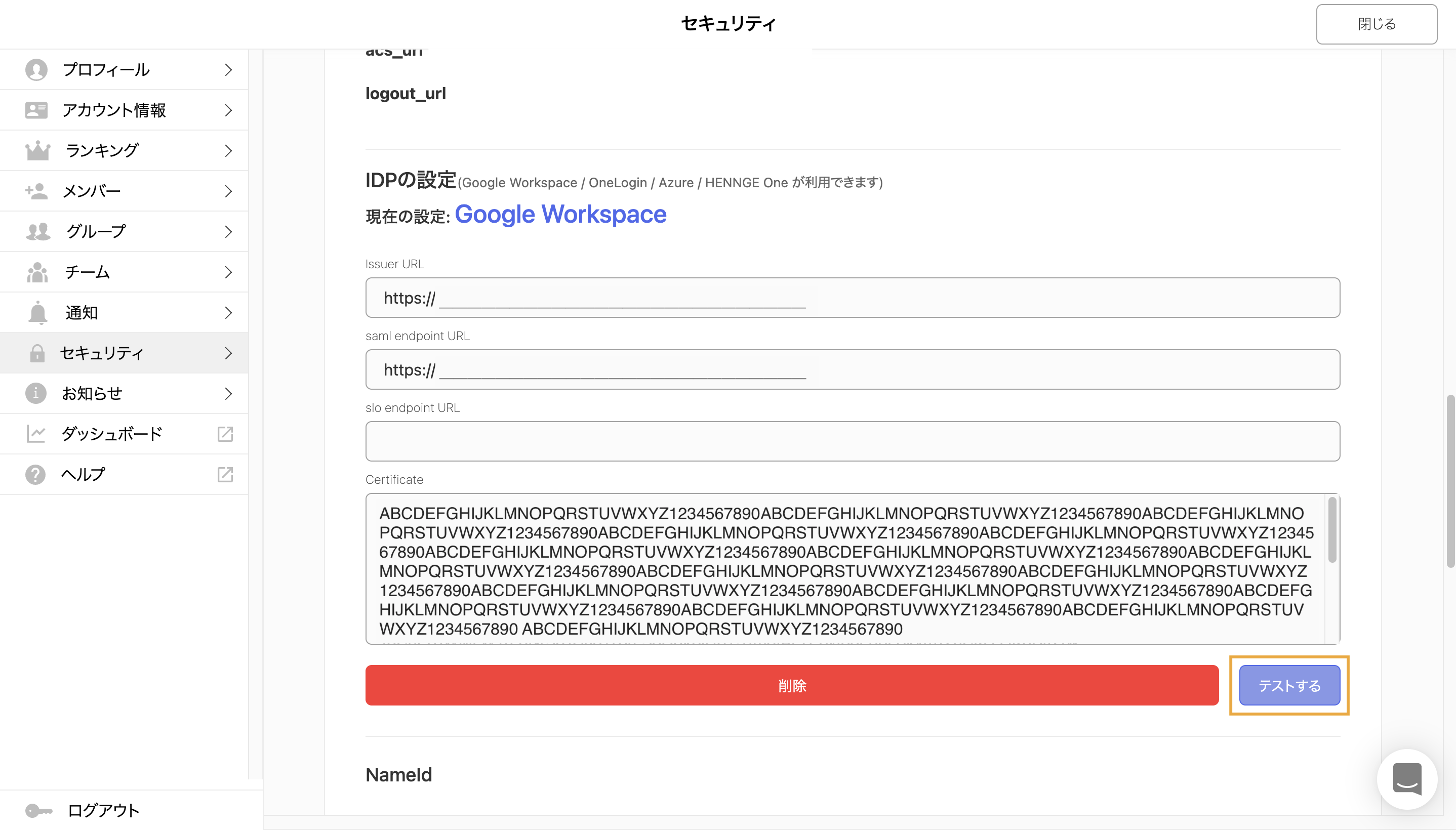

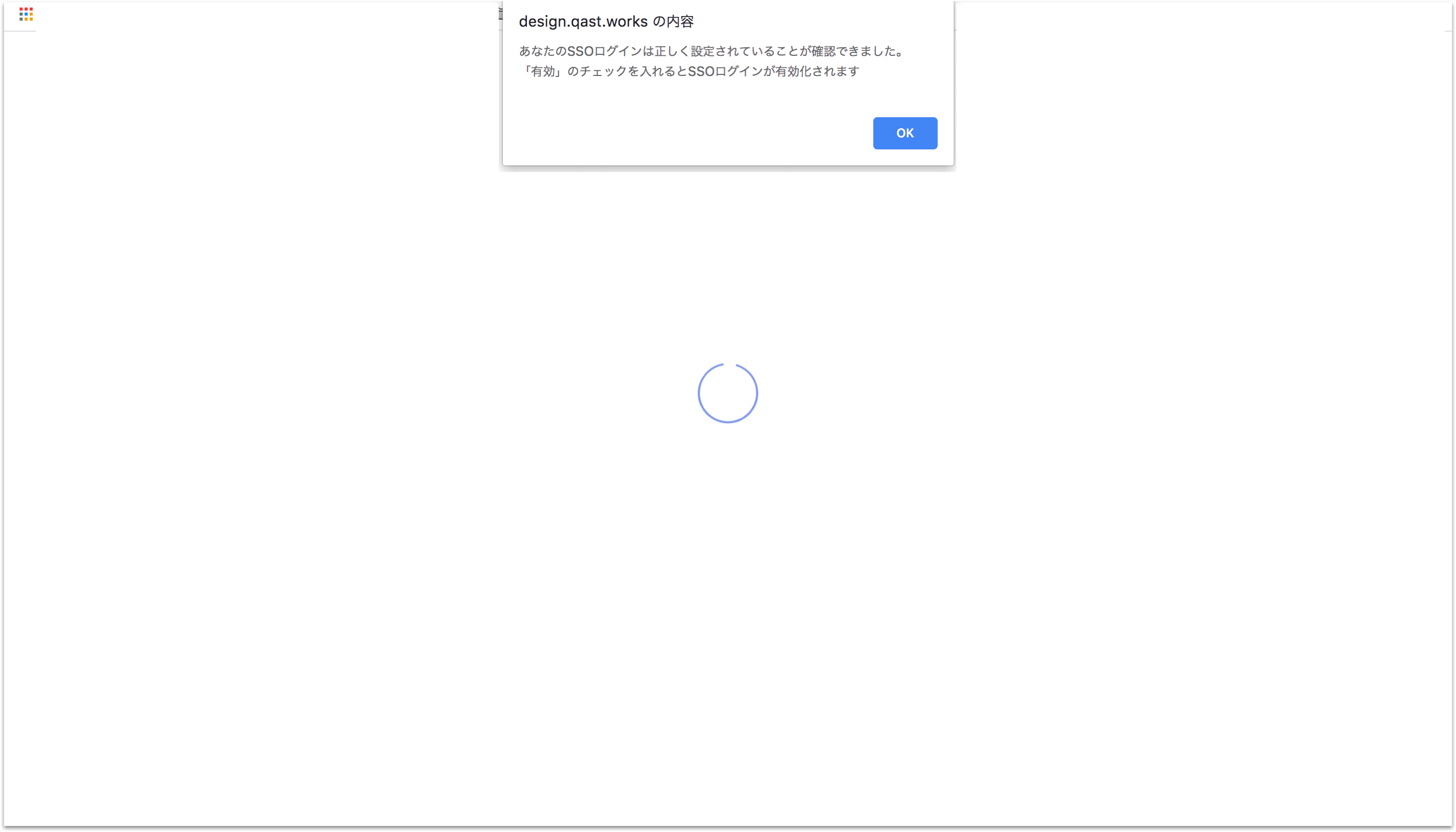

⑤連携がうまくいっているか「テストする」

「テストする」ボタンをクリックして、連携がうまくいっているかテストしましょう。

設定が問題なければ、ポップアップ画面が表示されるので「OK」を押して次のステップへ進みます。

エラー画面が表示される場合、どこかに問題があります。「テストしてエラーになる場合」を確認してみましょう。

↓

↓

↓

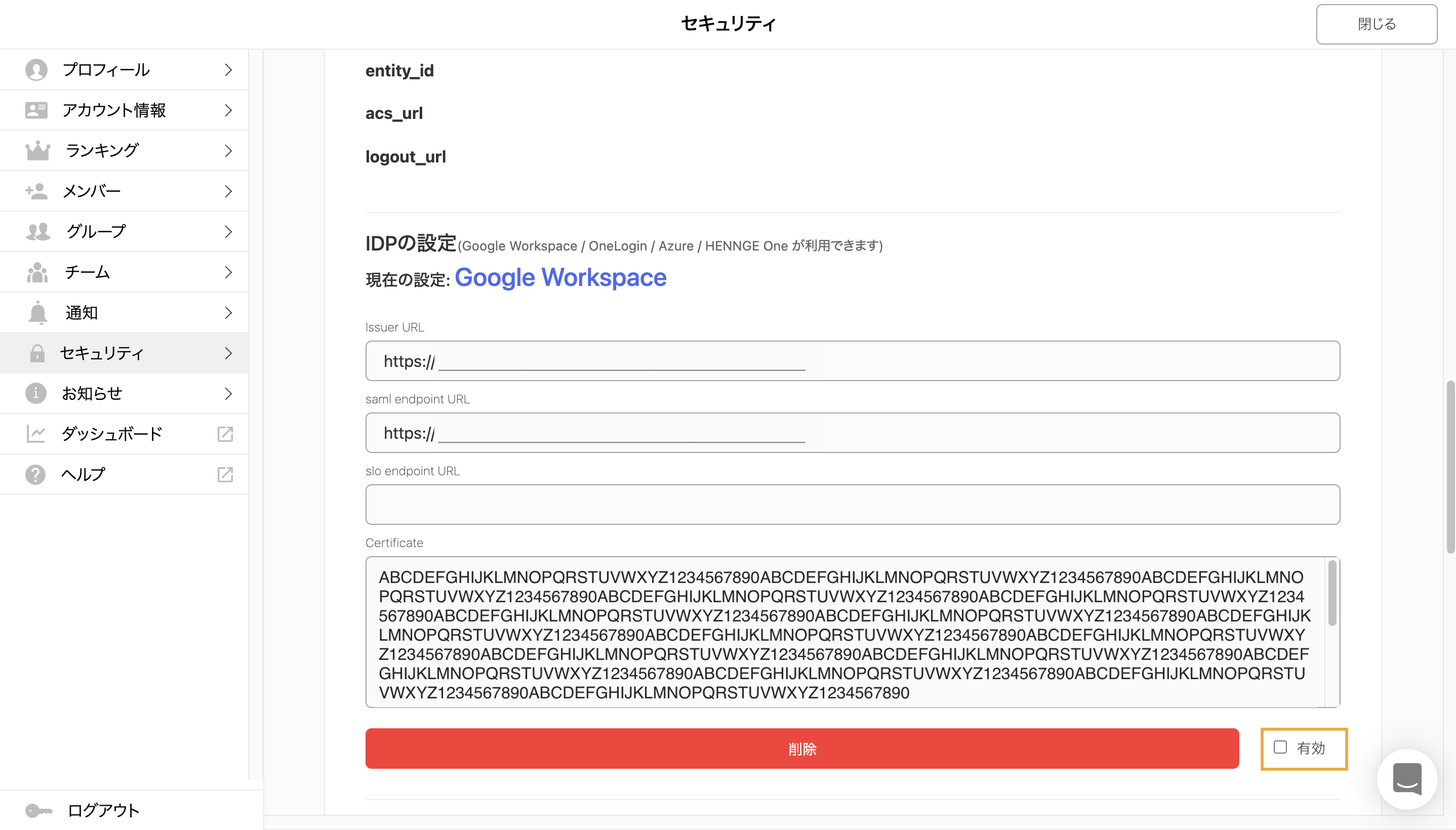

⑥Qastで「有効」ボタンにチェックを入れて設定完了

※この時点でQastにログイン中の全メンバーが自動的にログアウトされ、SSO経由でのログインを求められます。

SSOのサービス側から「Qast」を選択、もしくはQastのログイン画面からSSOに一度遷移してログインすることができるようになります。

【設定方法/OneLogin】

①Qastでセキュリティプランを申し込む

チャットサポート、もしくはメールで support@qast.jp に会社名、担当者名、チームURLを記載の上、ご連絡ください。

↓

↓

↓

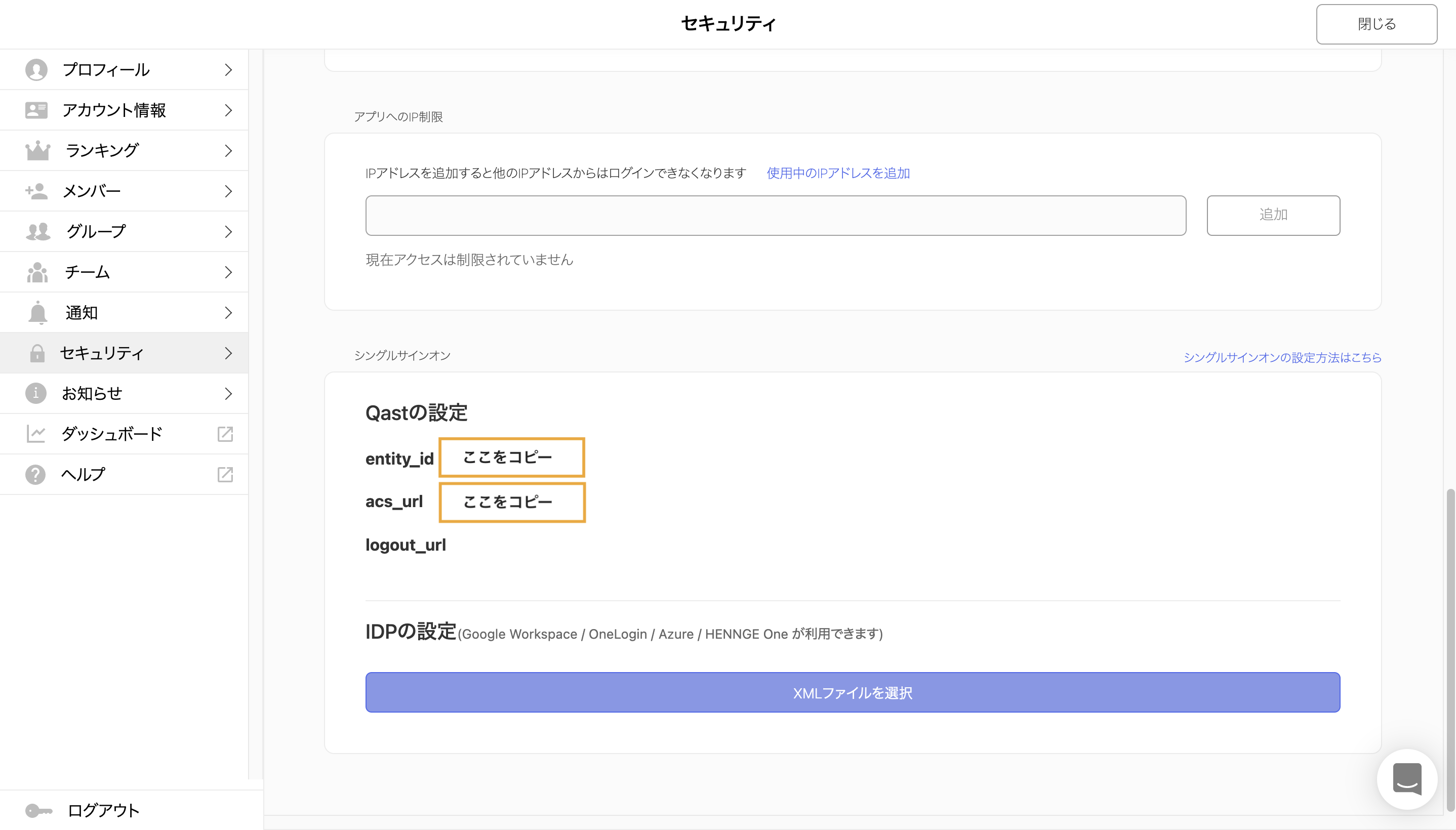

②Qastで各種IDをコピー

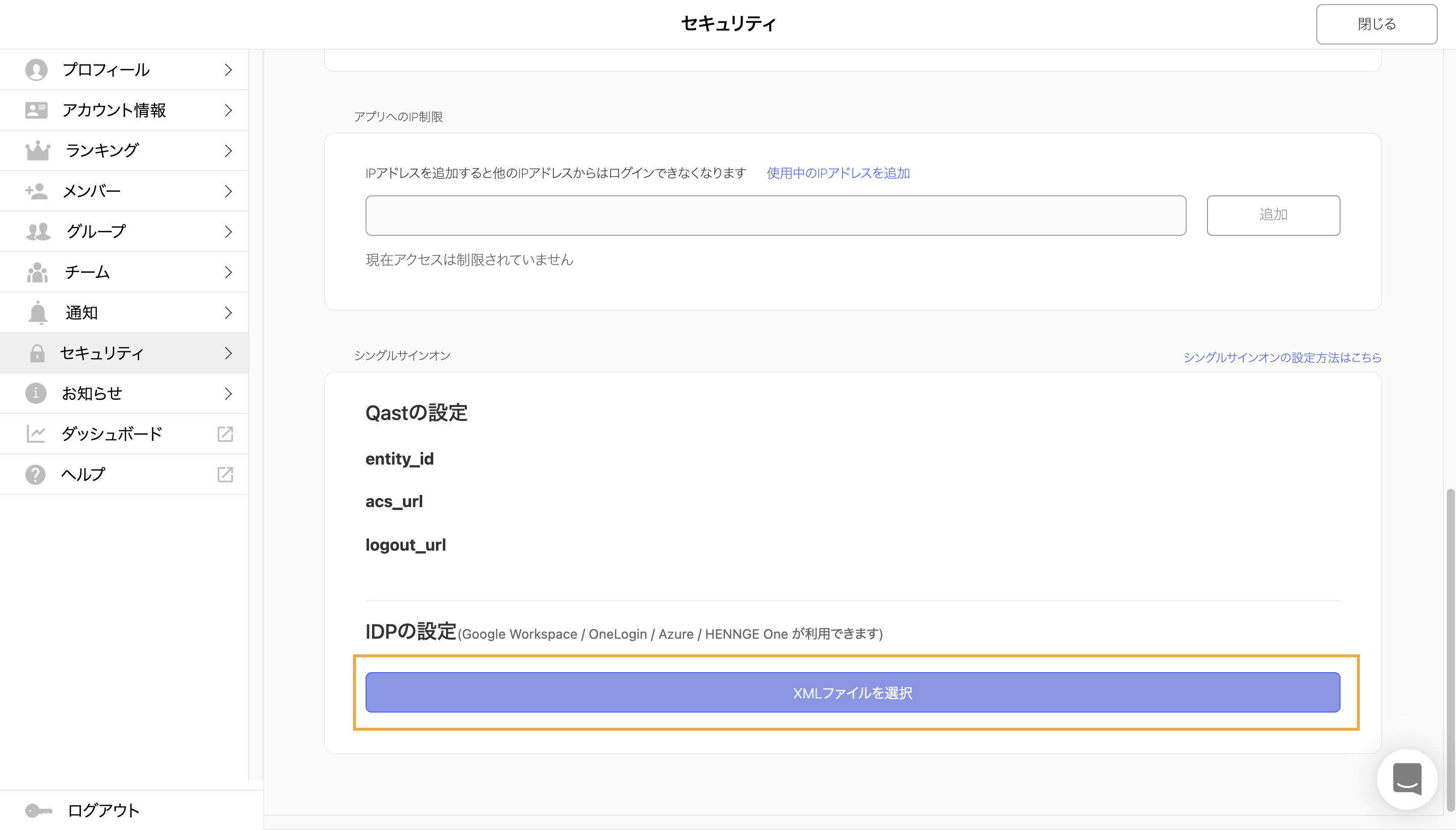

Qastの「セキュリティ」タブにある「entity_id」、「acs_url」、「logout_url」をそれぞれコピーしてメモしておいてください。

↓

↓

↓

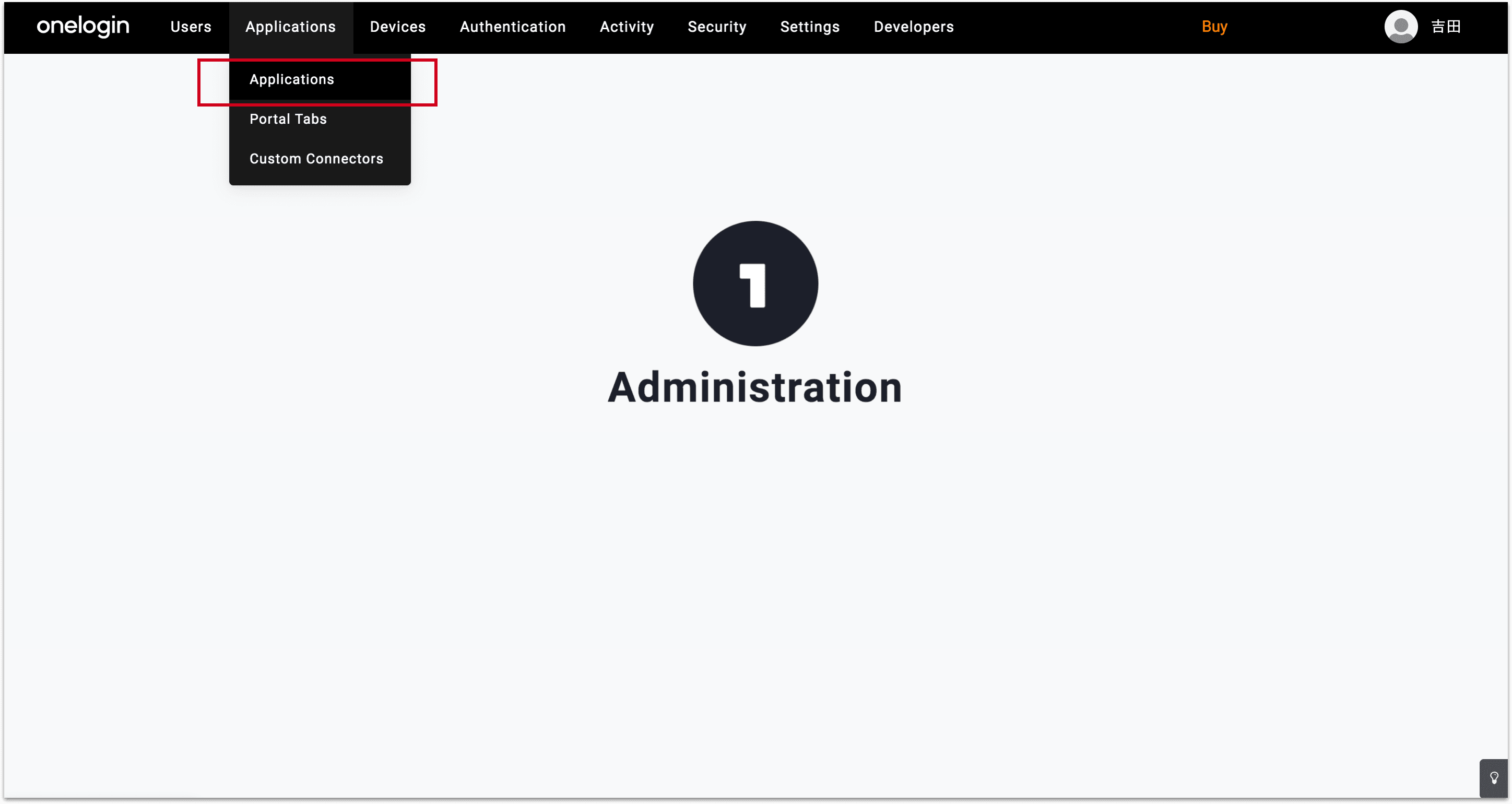

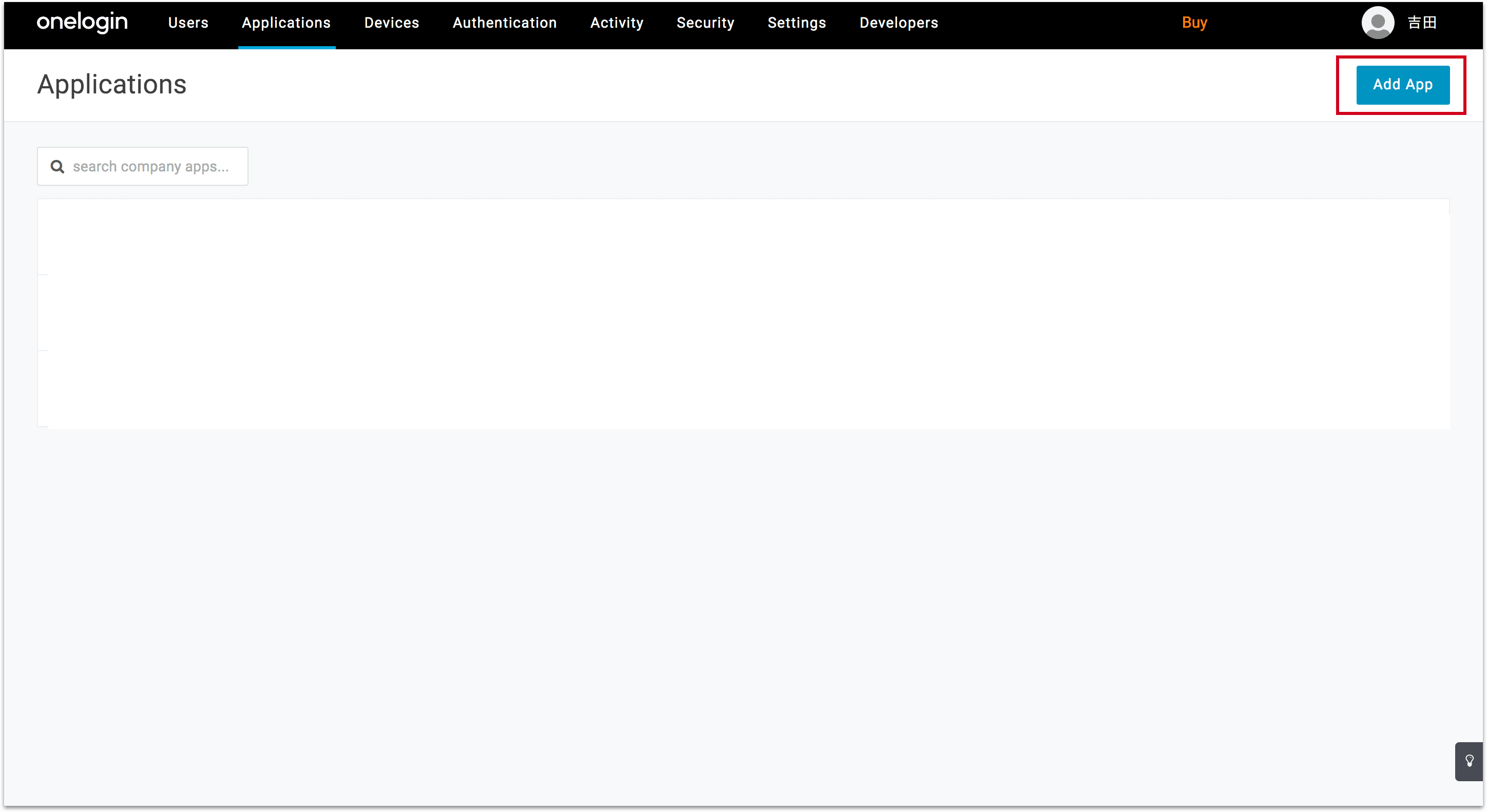

③OneLoginで「Qast」を追加して各種設定

1.OneLoginの管理画面(Administration)を開き、「Applications」タブの「Applications」を選択

2.「Add App」をクリック

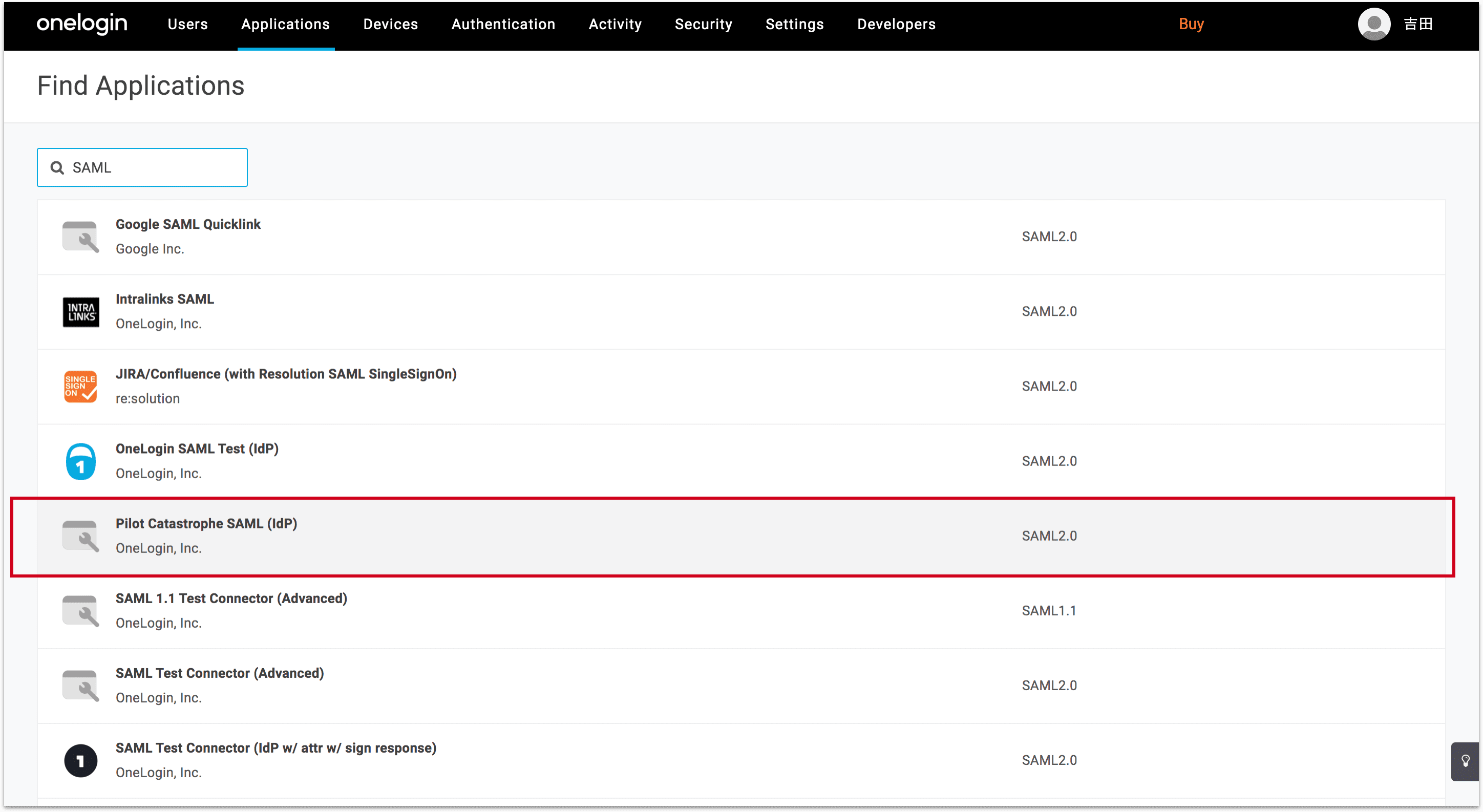

3.検索窓に「SAML」を入力し、「Pilot Catastrophe SAML (IdP)」を選択

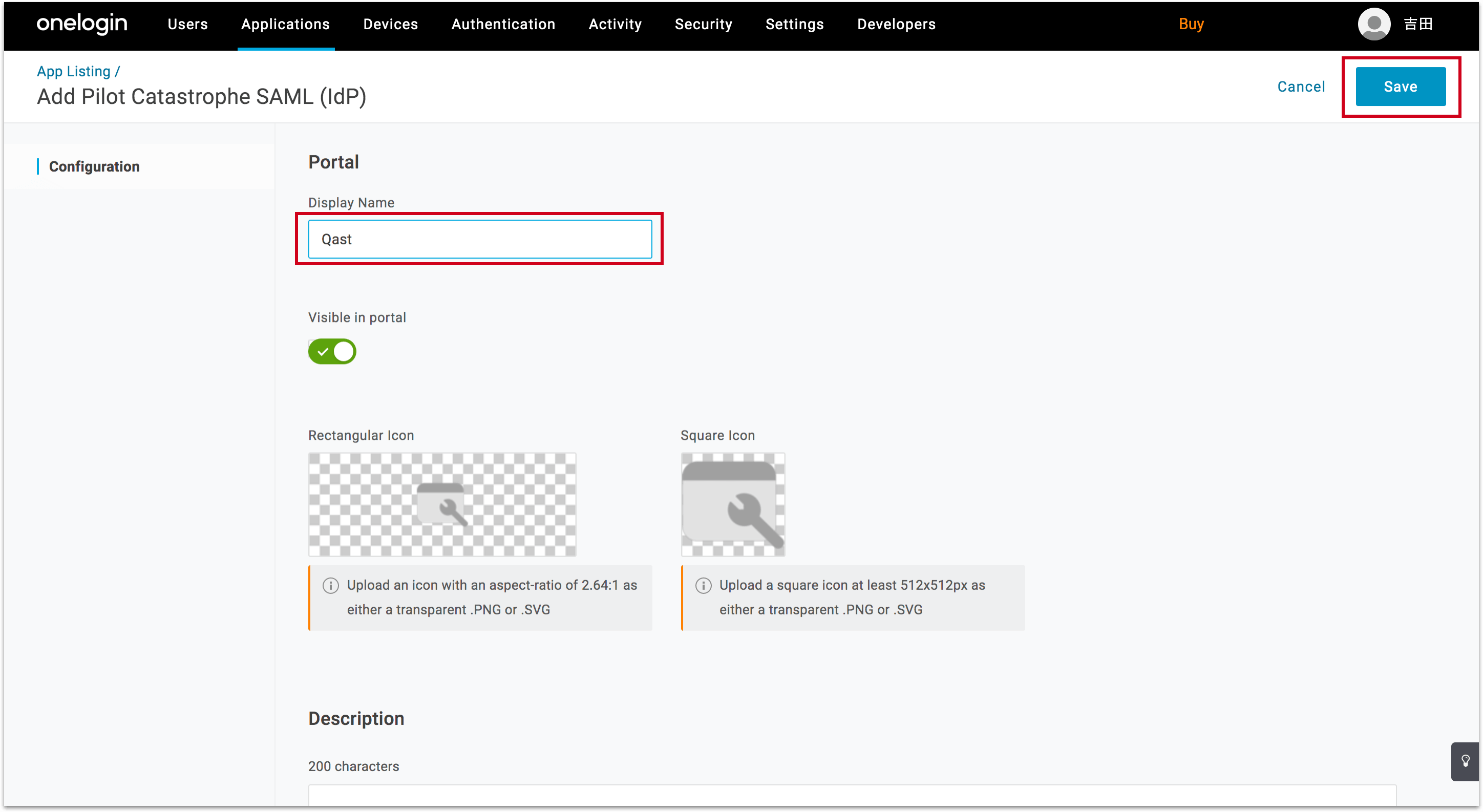

4.アプリ名を入力して「Save」

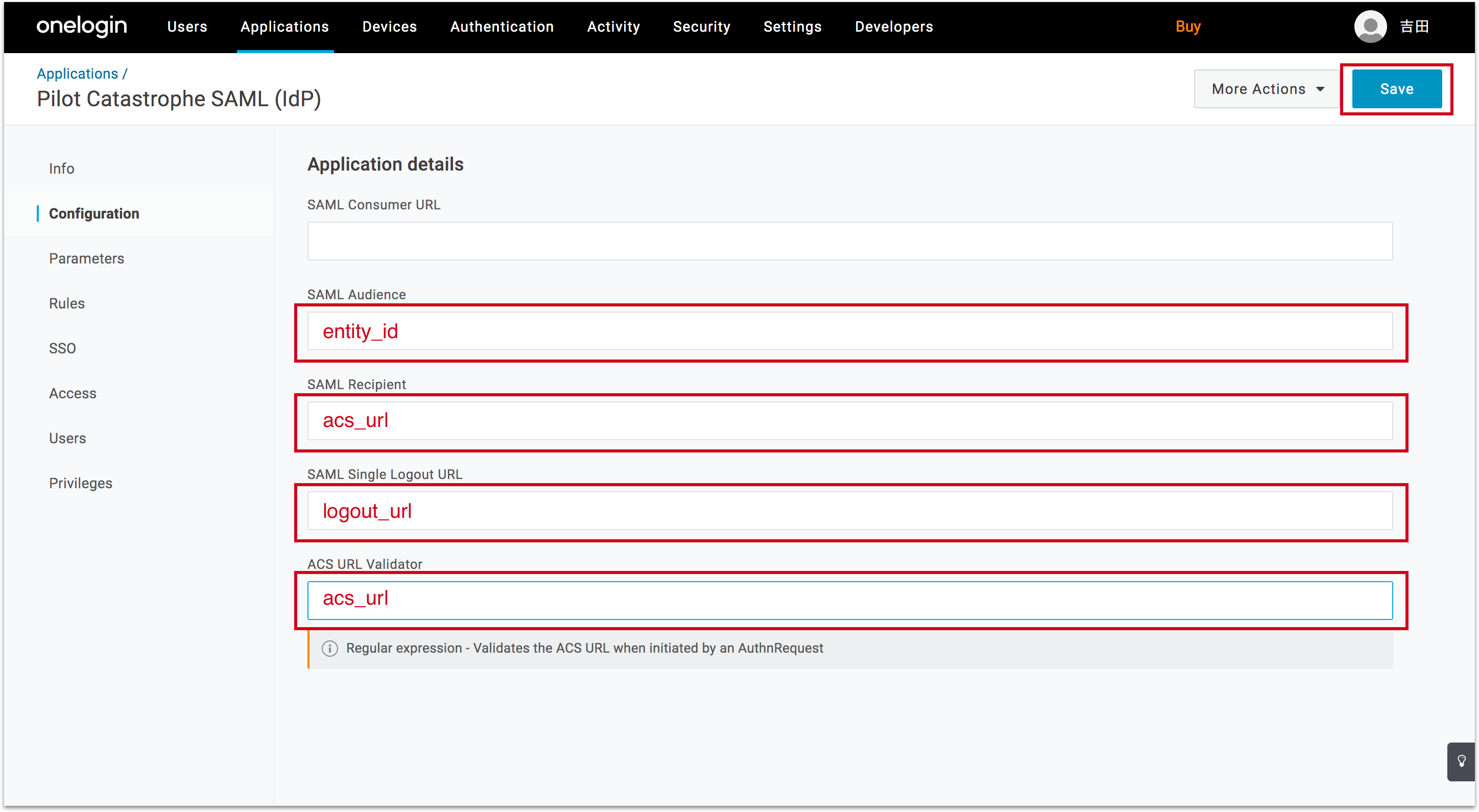

5.「Configration」タブの項目に、②でコピーした内容をそれぞれ以下の通りに入力

●「SAML Audience」: ②で取得した「entity_id」を入力

●「SAML Recipient」: ②で取得した「acs_url」を入力

●「SAML Single Logout URL」: ②で取得した「logout_url」を入力

●「ACS URL Validator」: ②で取得した「acs_url」を入力を入力

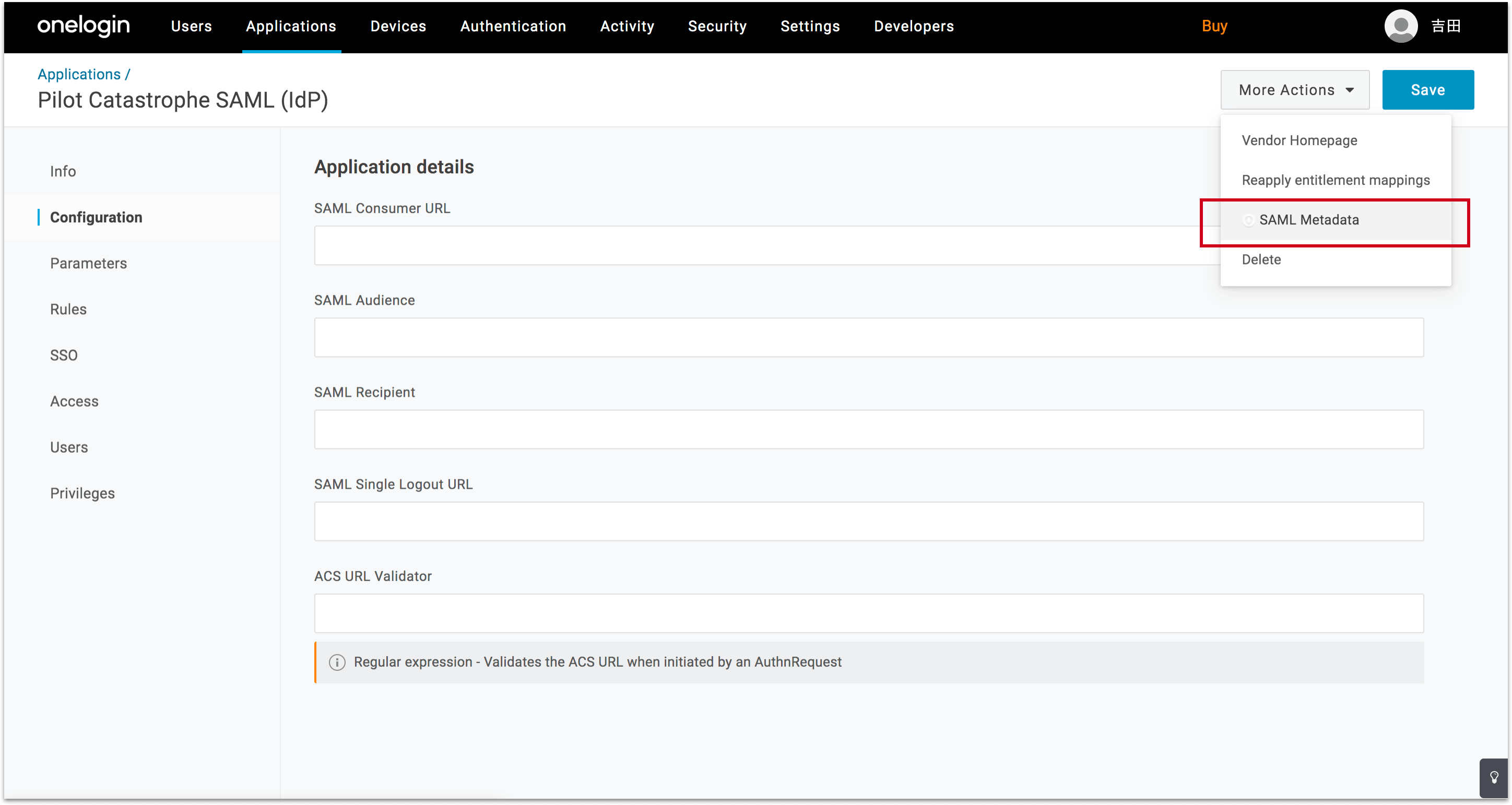

6.「more action」ボタンから「SAML metadate」をクリックしてXMLファイルをダウンロード

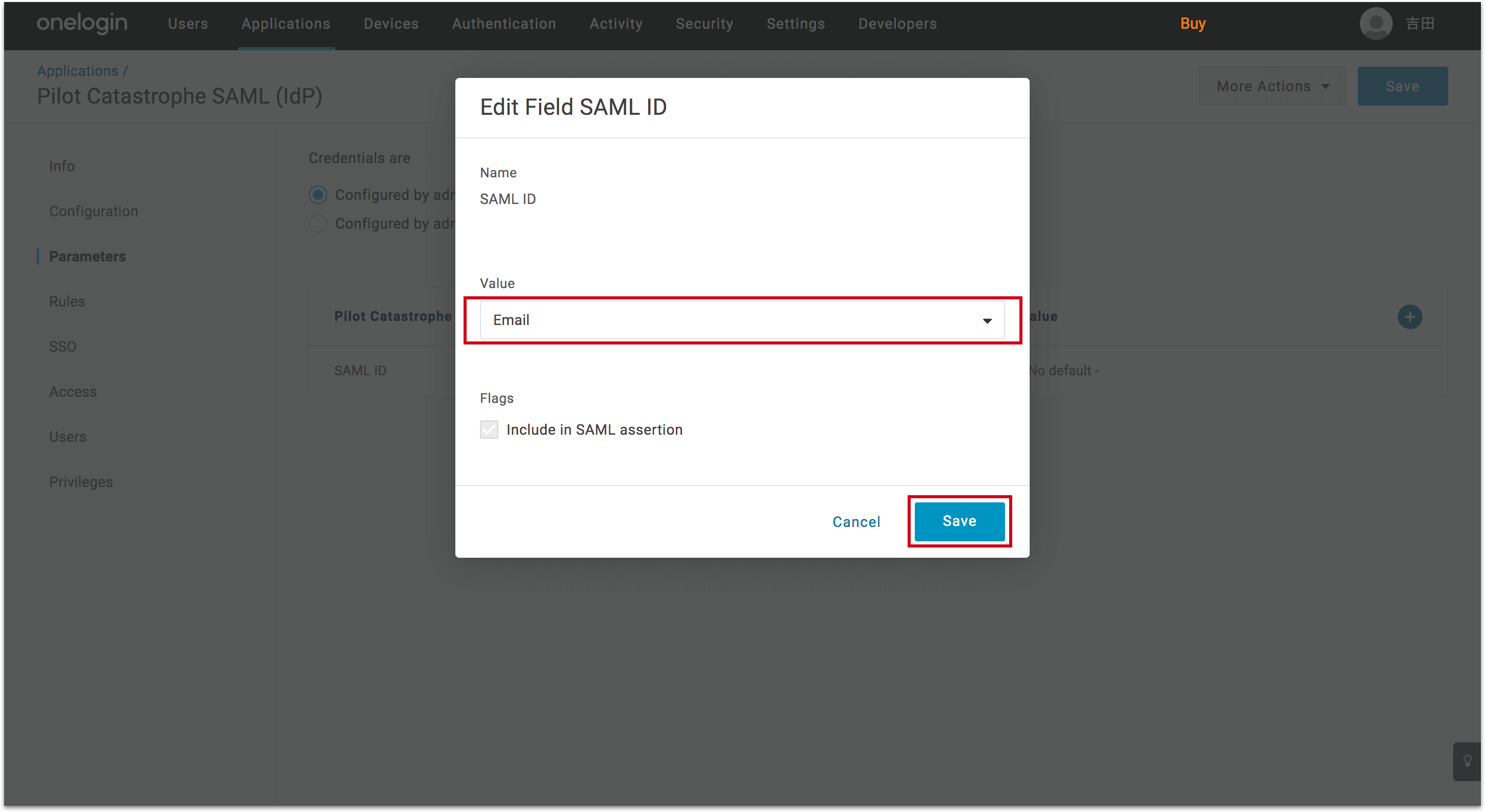

7.「Parameters」タブからパラメータを変更します。「SAML ID」をクリックしてValueを「E-mail」に設定して「Save」

↓

↓

↓

④QastにXMLをインポート

Qastの「セキュリティ」タブの「XMLファイルを選択」ボタンを押して、先程ダウンロードした「SAML metadate」を選択してください。

↓

↓

↓

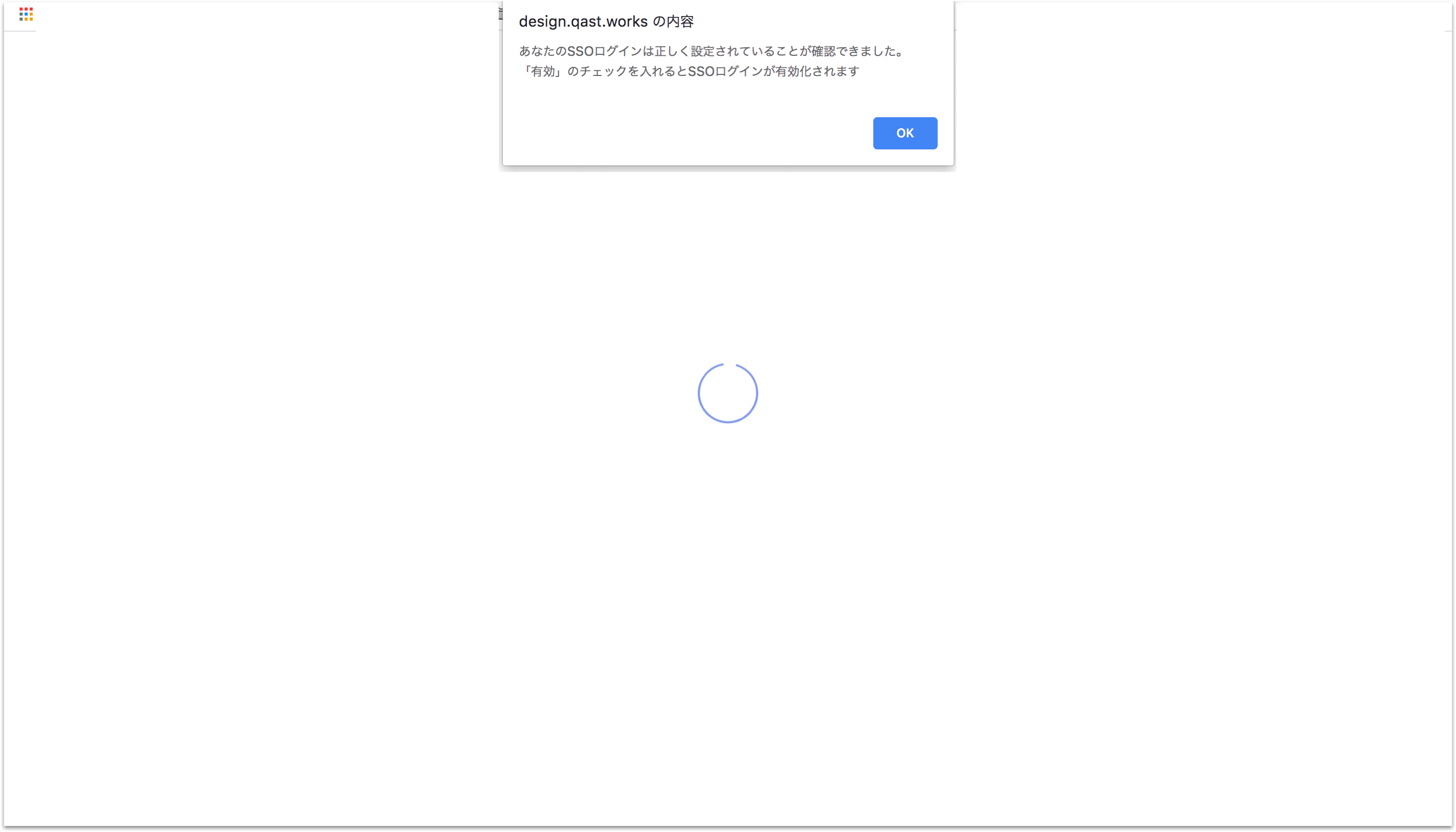

⑤連携がうまくいっているか「テストする」

「テストする」ボタンをクリックして、連携がうまくいっているかテストしましょう。

設定が問題なければ、ポップアップ画面が表示されるので「OK」を押して次のステップに進みます。

エラー画面が表示される場合、どこかに問題があります。「テストしてエラーになる場合」を確認してみましょう。

↓

↓

↓

⑥Qastで「有効」ボタンにチェックを入れて設定完了

※この時点でQastにログイン中の全メンバーが自動的にログアウトされ、SSO経由でのログインを求められます。

SSOのサービス側から「Qast」を選択、もしくはQastのログイン画面からSSOに一度遷移してログインすることができるようになります。

【設定方法/AzureAD】

①Qastでエンタープライズプランを申し込む

チャットサポート、もしくはメールで support@qast.jp に会社名、担当者名、チームURLを記載の上、ご連絡ください。

↓

↓

↓

②Qastで各種IDをコピー

Qastの「セキュリティ」タブにある「entity_id」と「acs_url」をそれぞれコピーしてメモしておいてください。

↓

↓

↓

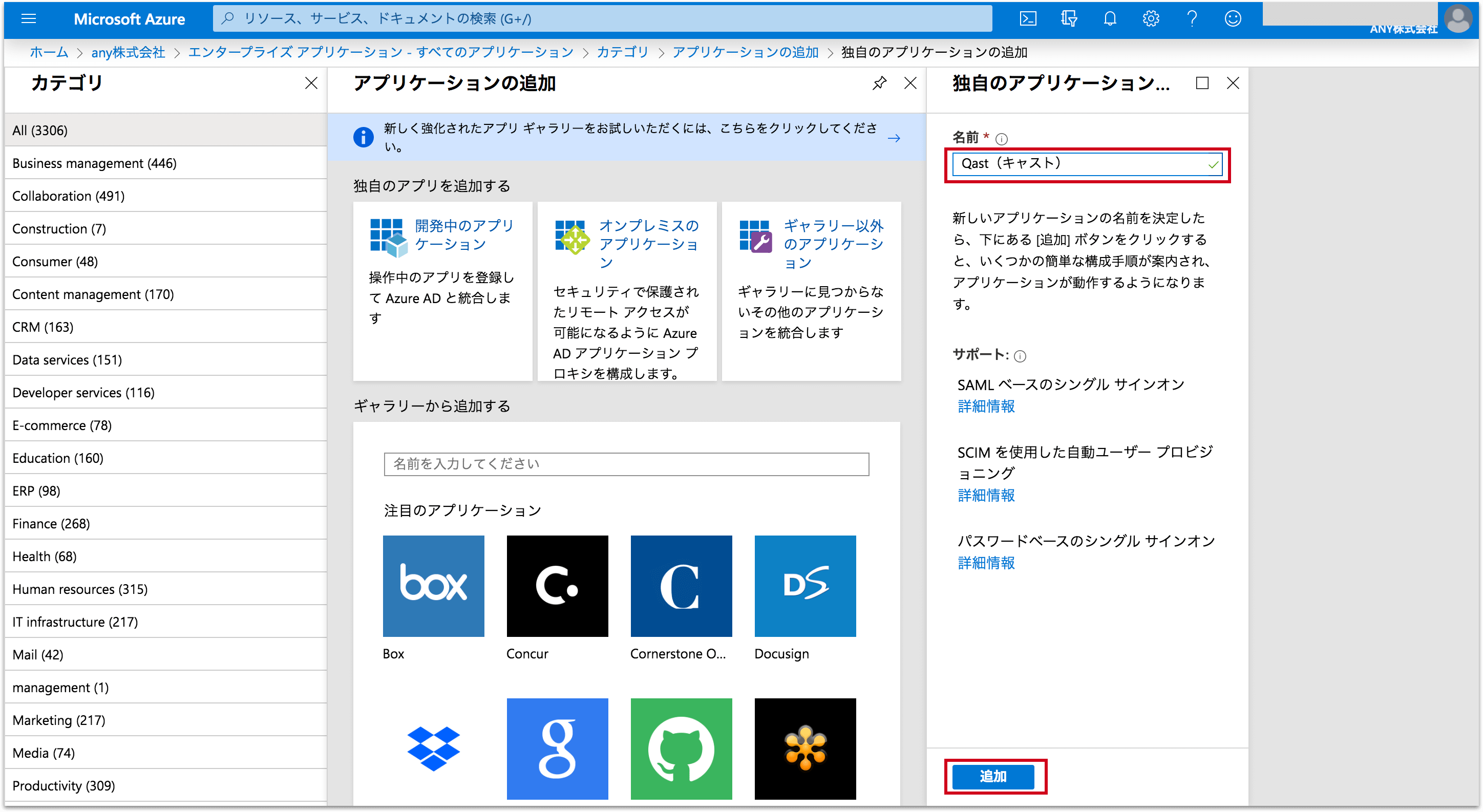

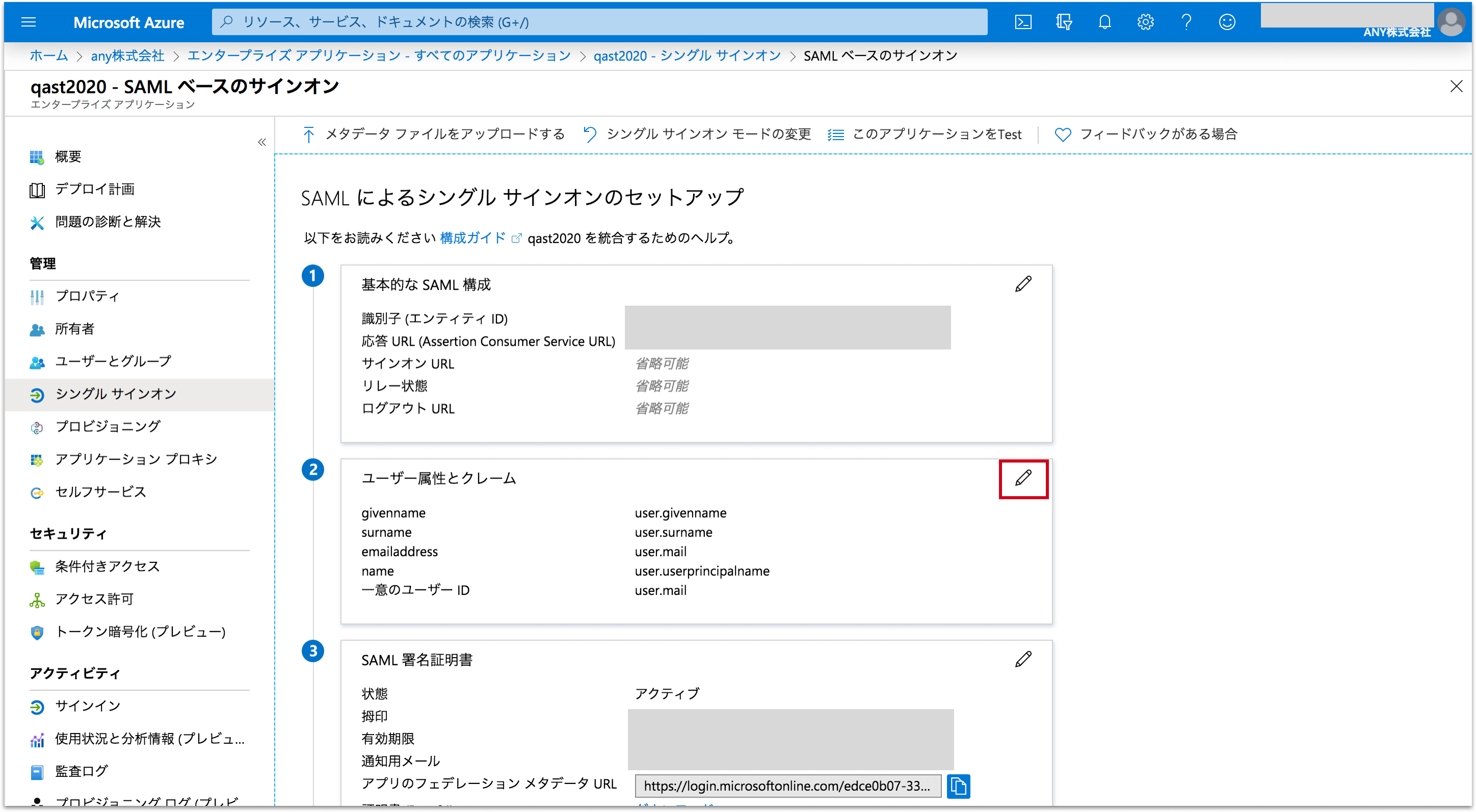

③AzureADで「Qast」を追加して各種設定

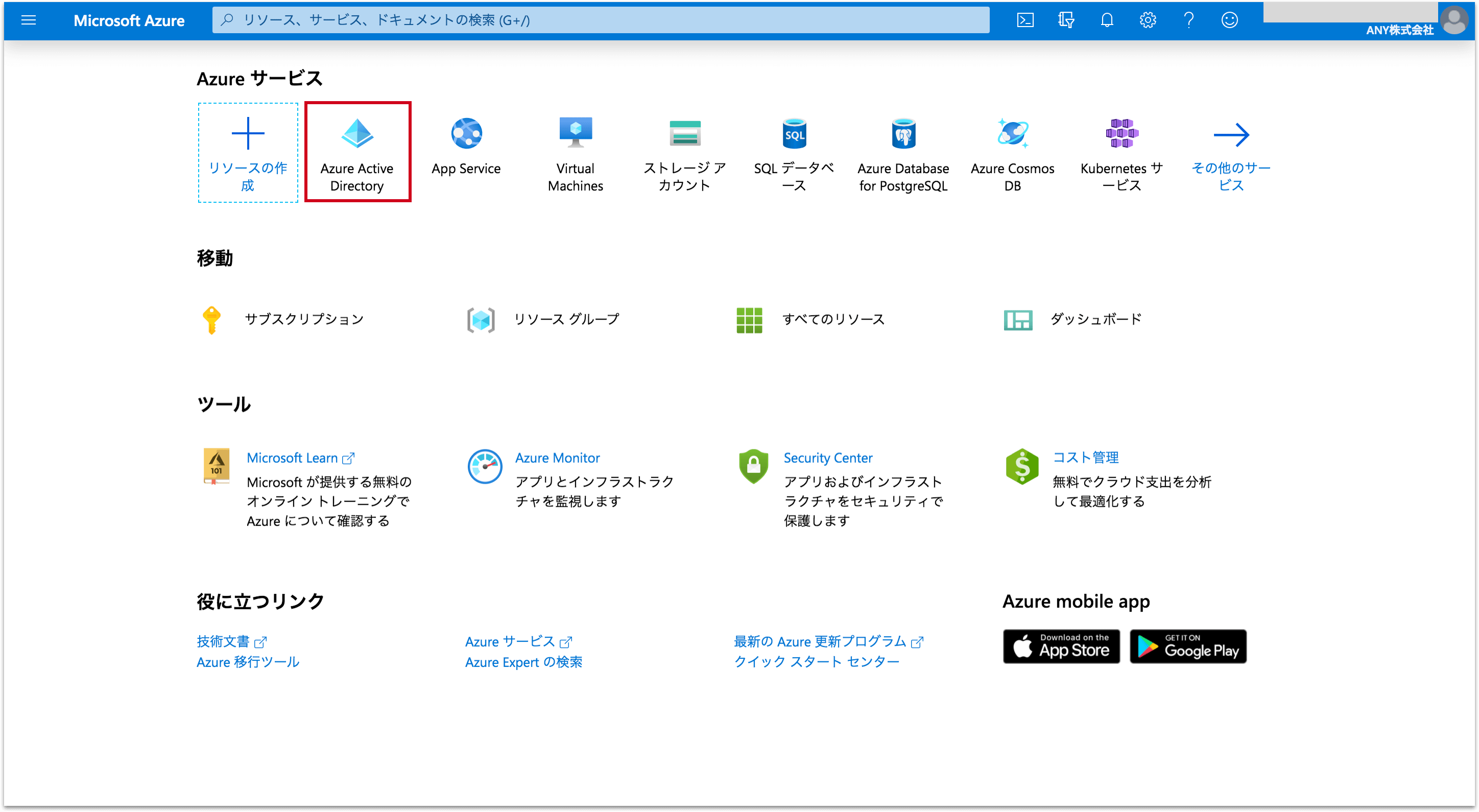

1.Azureにログインし、「AzureAppDirectory」をクリック

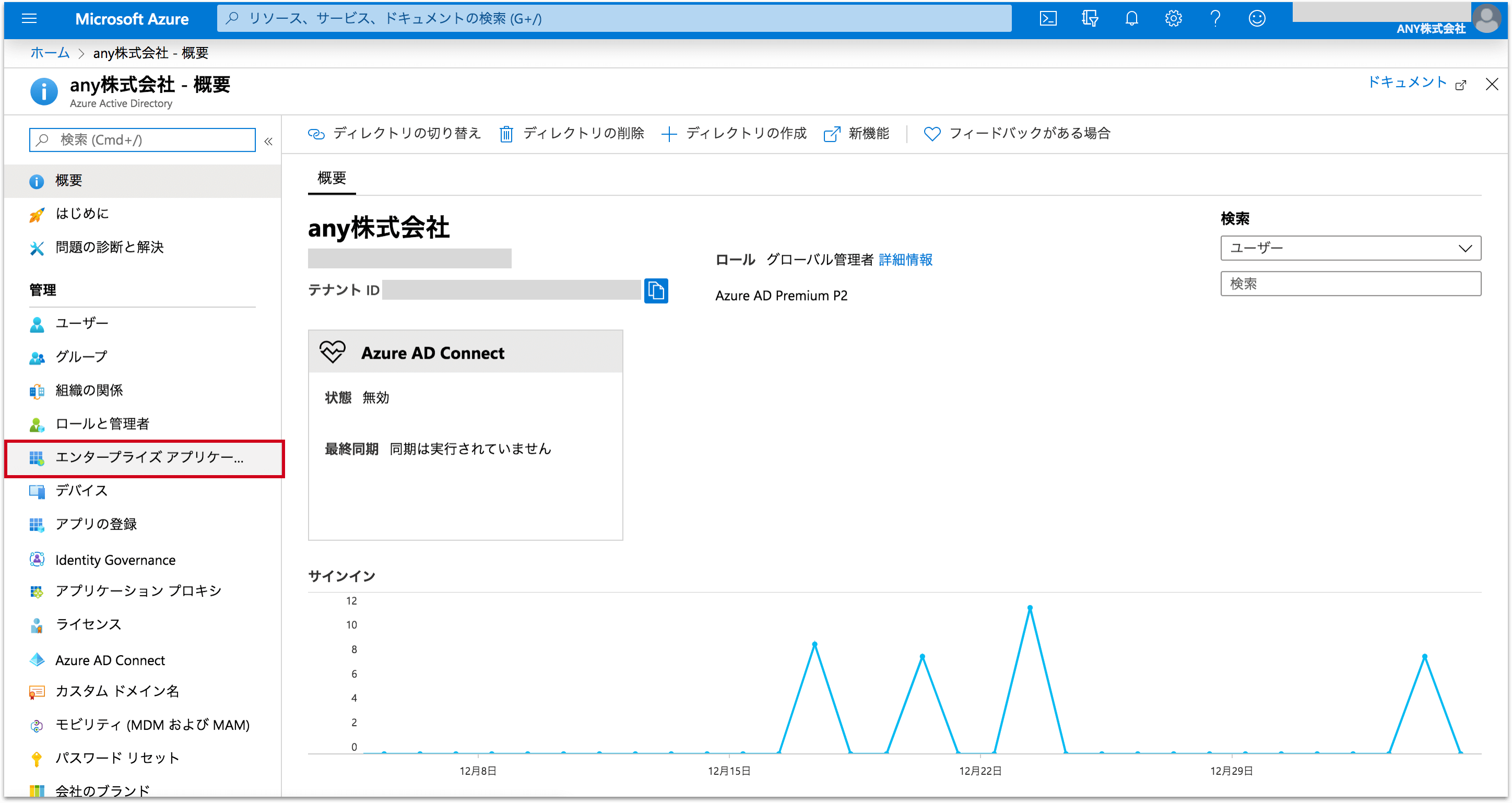

2.「エンタープライズアプリケーションの登録」をクリック

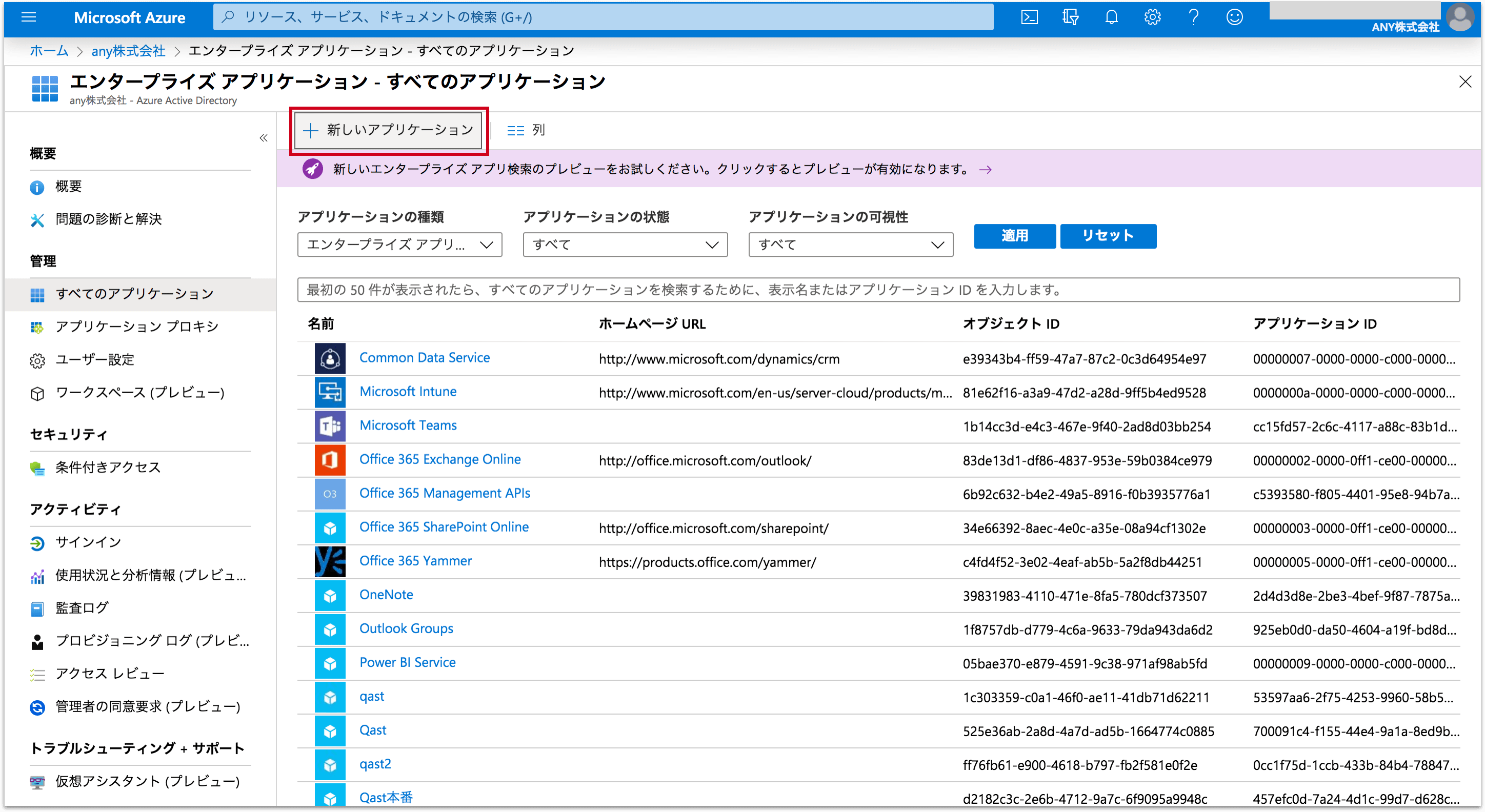

3.「新しいアプリケーション」をクリック

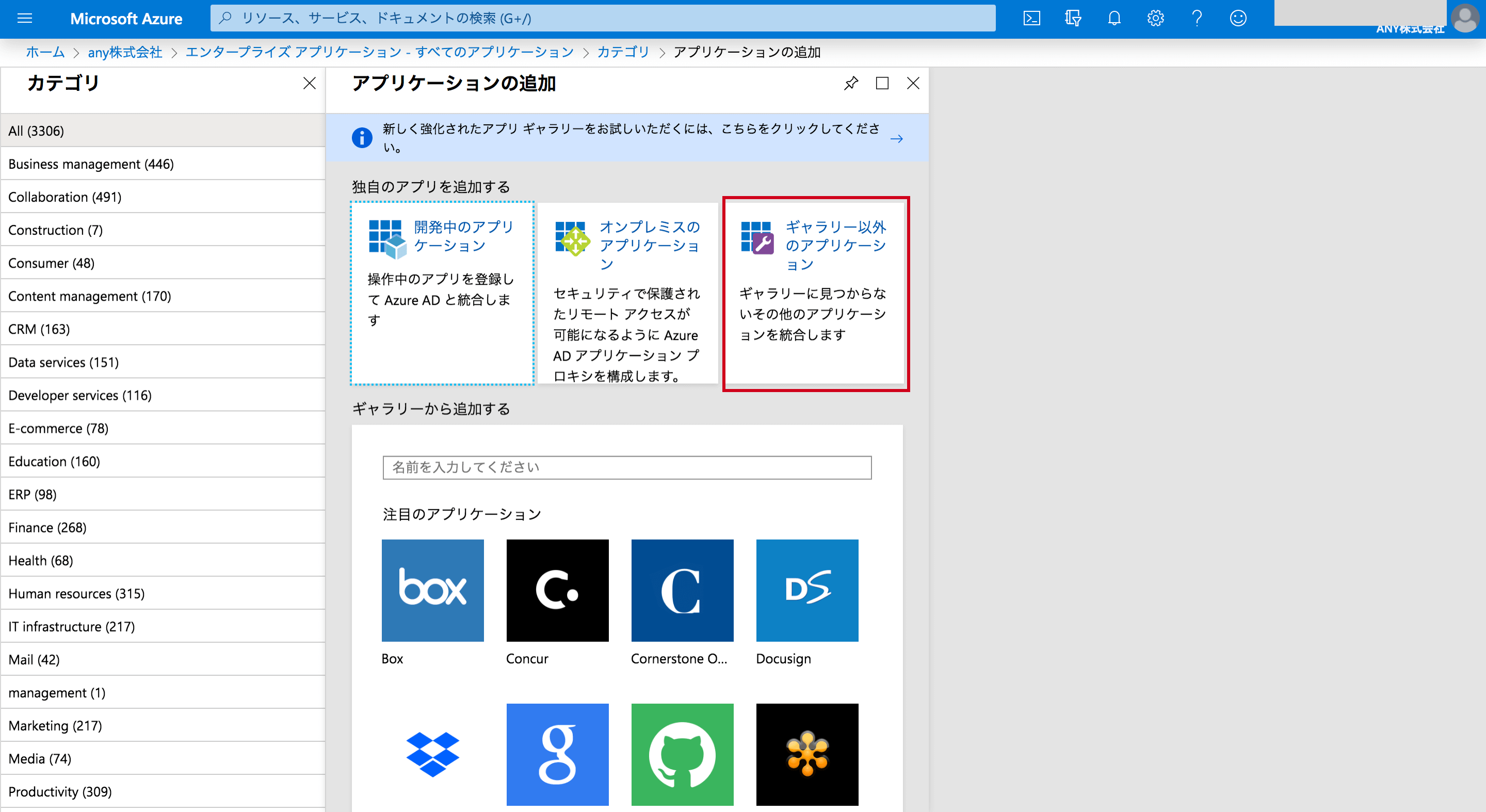

4.「ギャラリー以外のアプリケーション」をクリック

5.「名前」を入力して「追加」

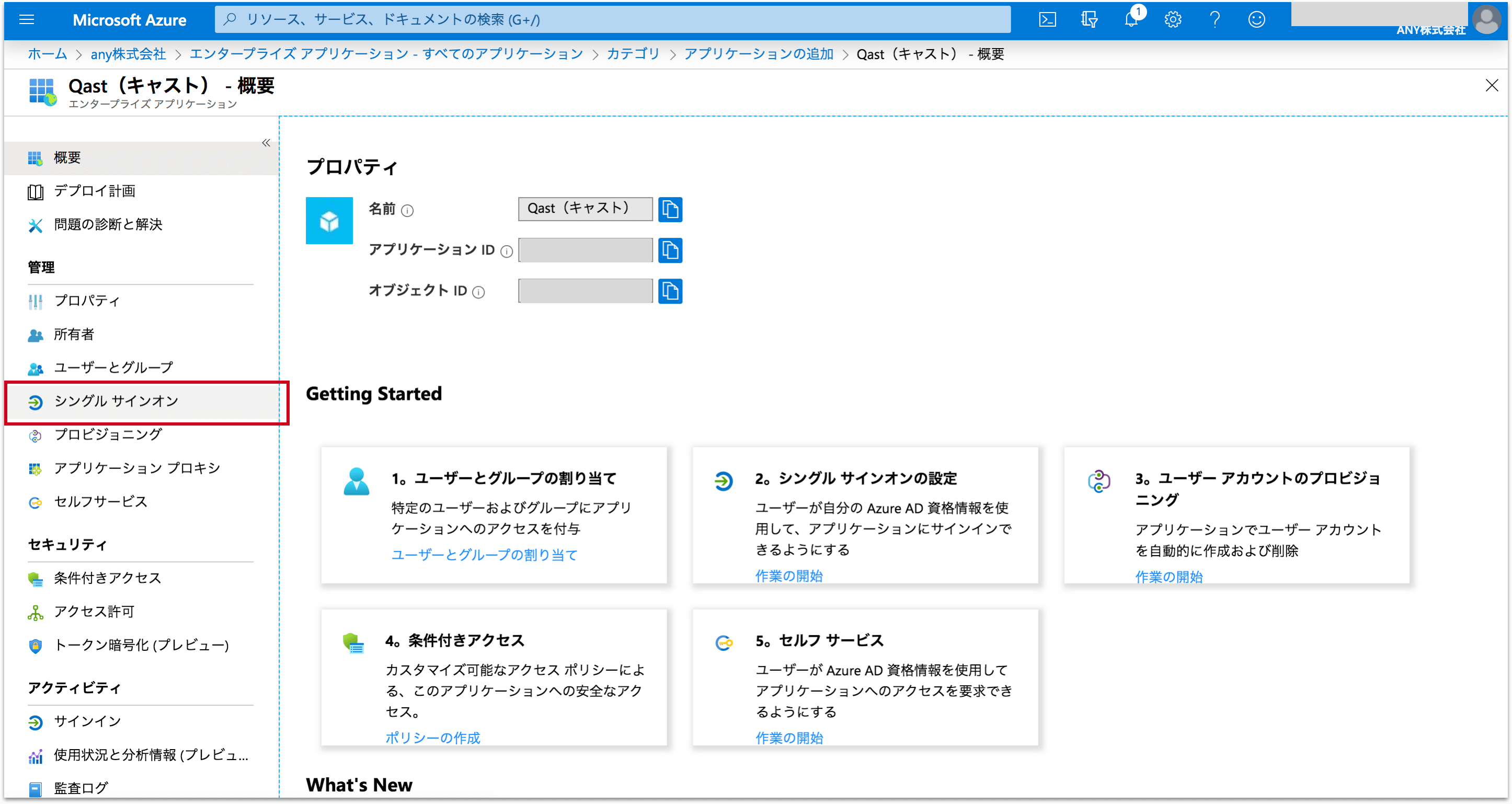

6.「管理」の「シングルサインオン」をクリック

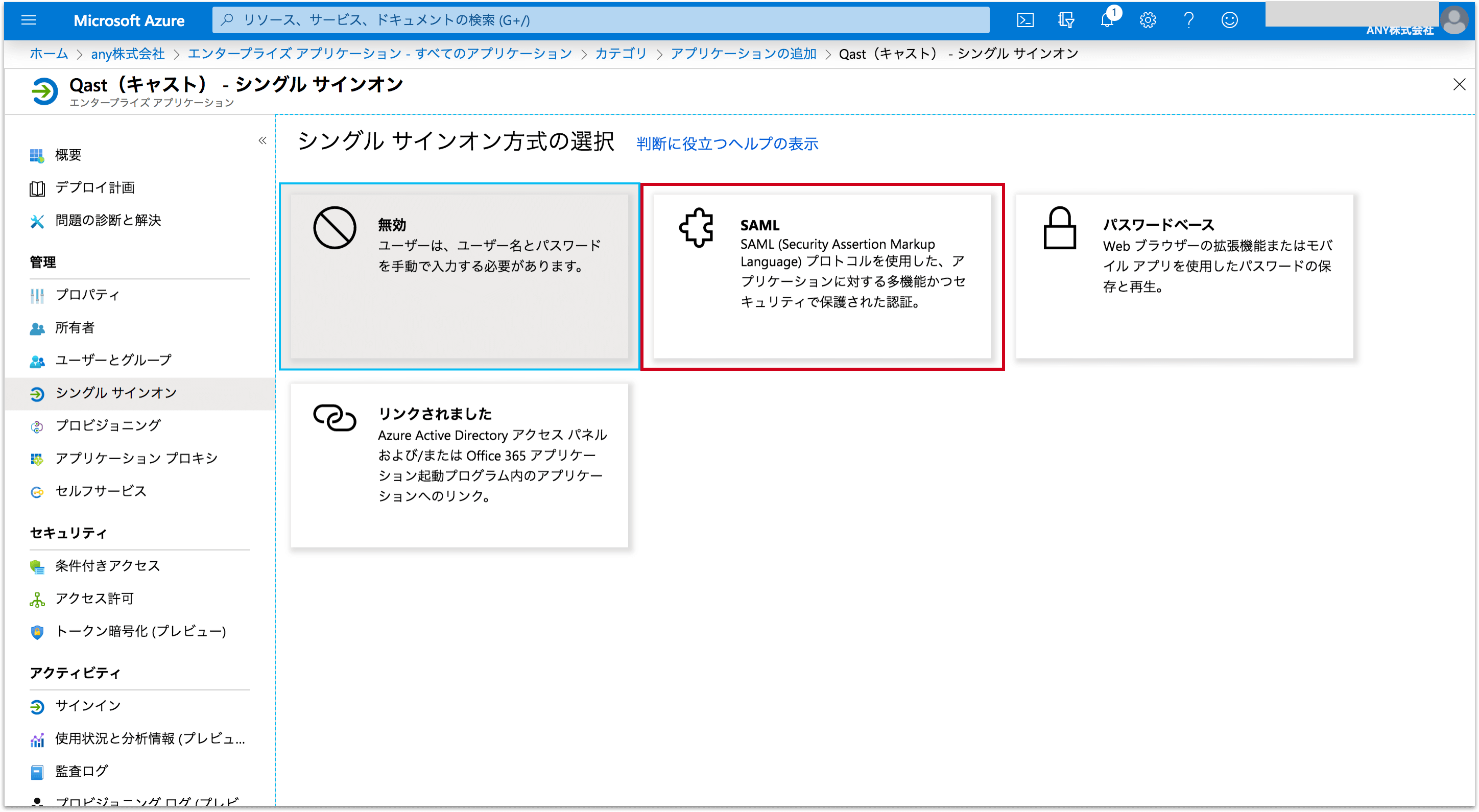

7.「SAML」をクリック

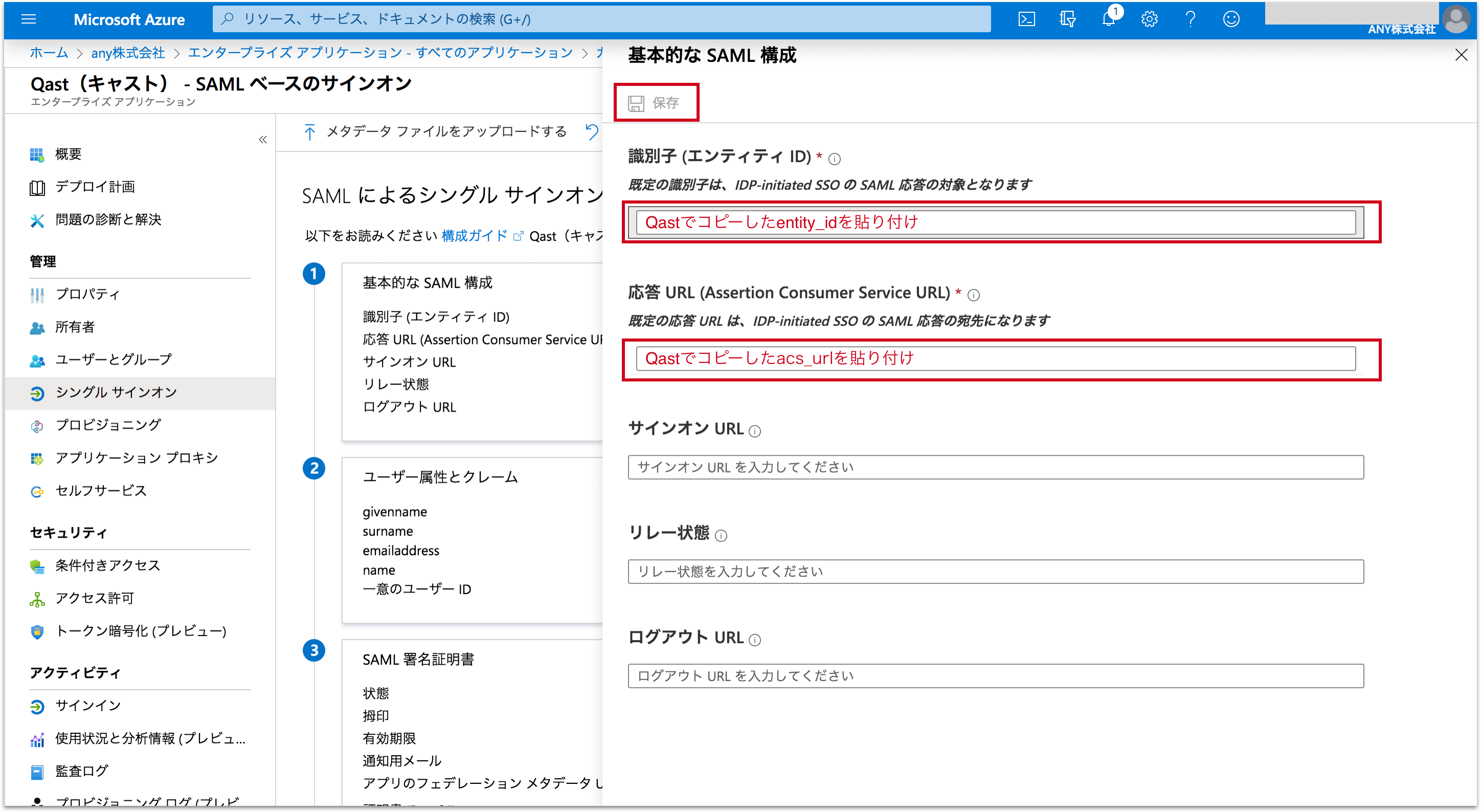

8.「基本的なSAML構成」の「識別子」に②でコピーした「entity_id」、「応答URL」に②でコピーした「acs_url」を貼り付けして「保存」

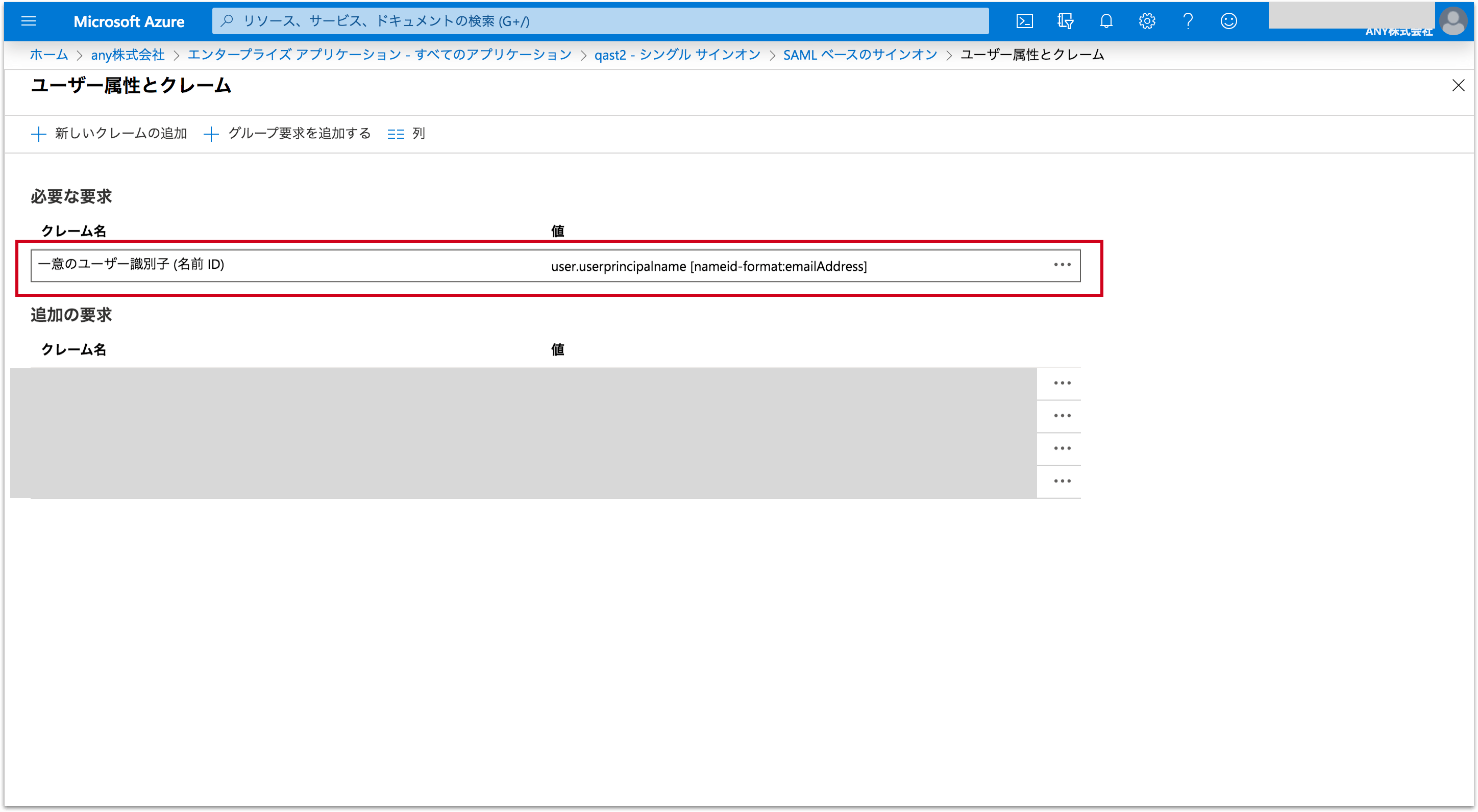

9.「ユーザー属性とクレーム」の編集ボタンをクリック

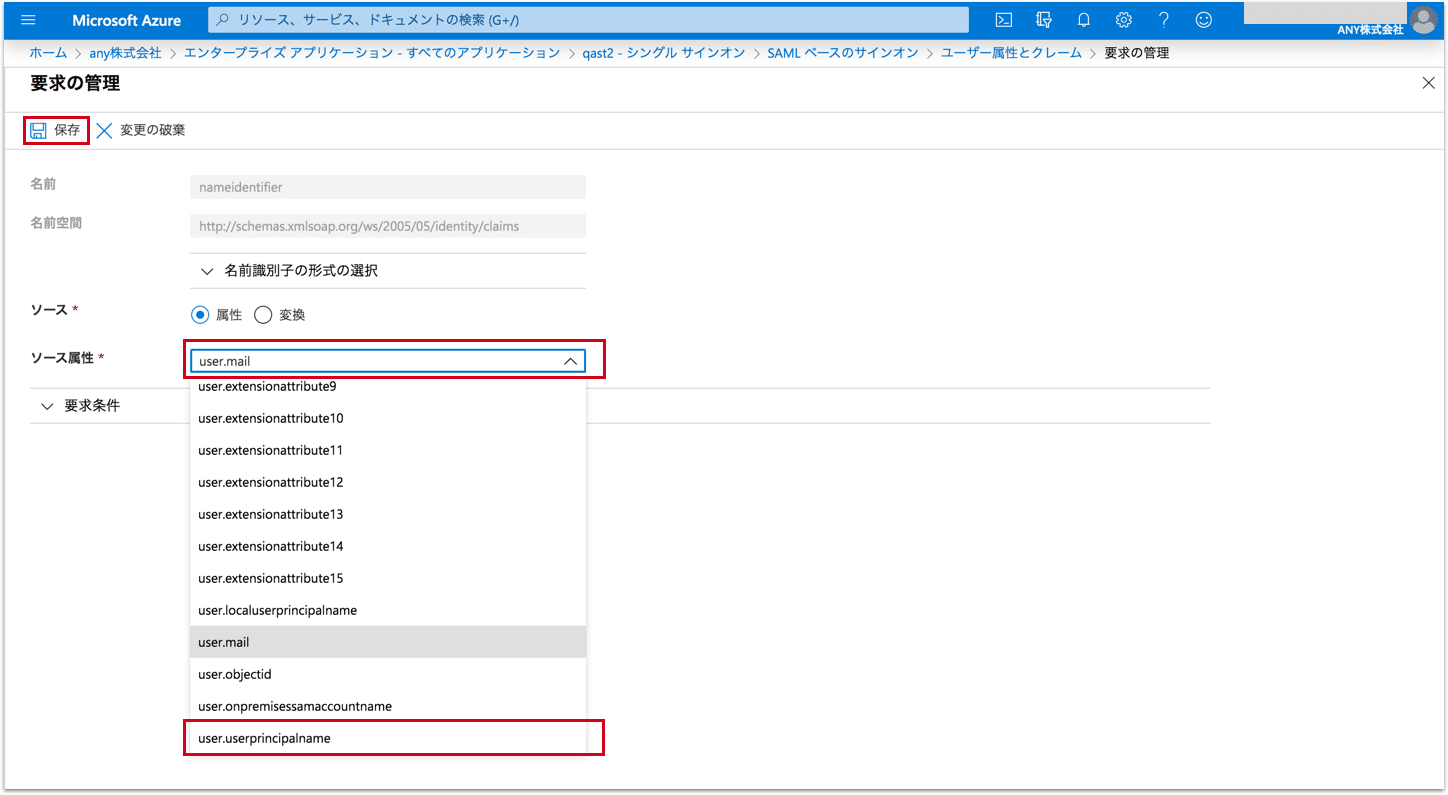

10.「クレーム名」の「一意のユーザー識別子」をクリック

11.「ソース属性」から「user.userprincipalname」を選択して「保存」

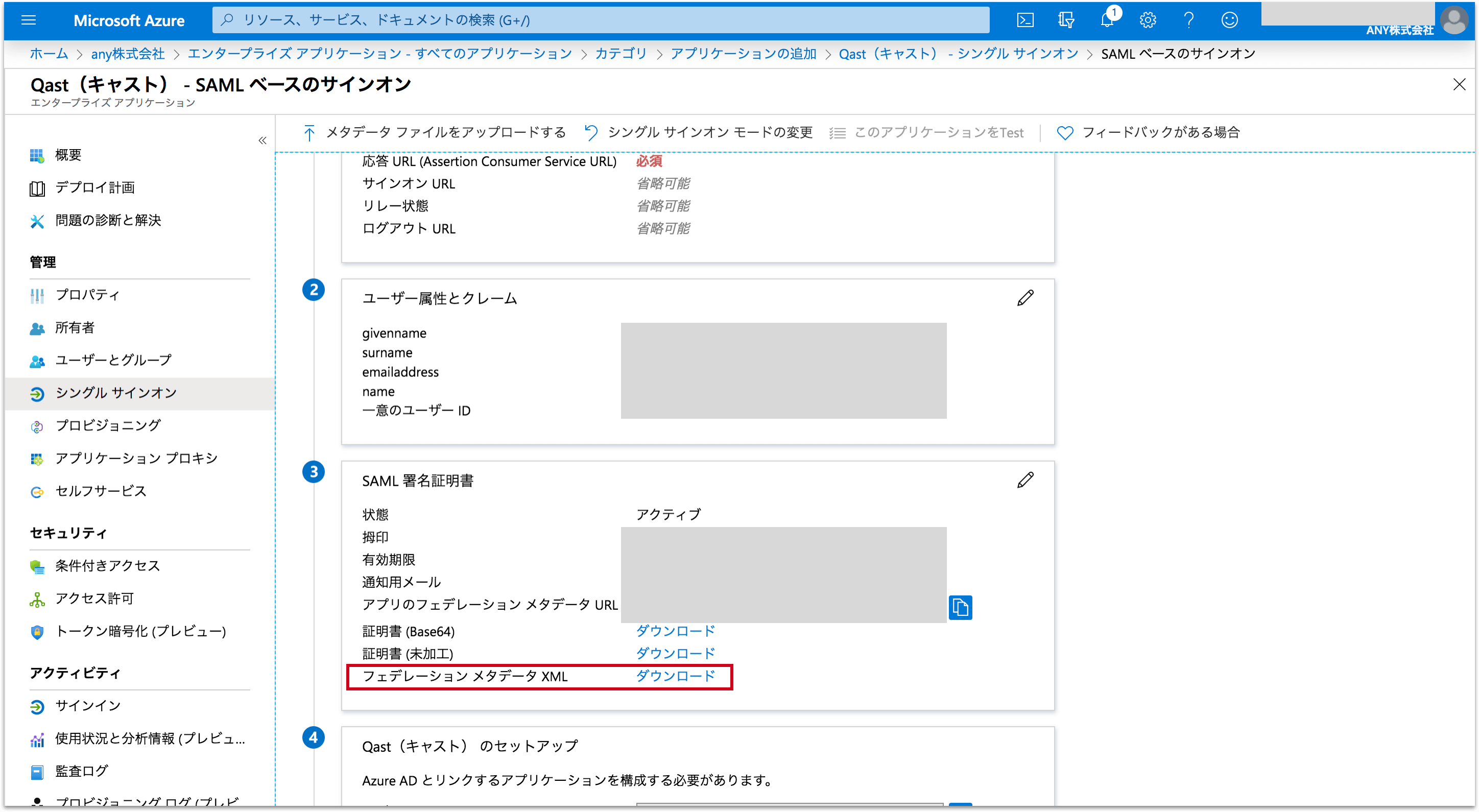

12.シングルサインオンの設定画面に戻り、「SAML署名証明書」から「フェデレーションメタデータXML」をダウンロード

↓

↓

↓

④QastにXMLをインポート

Qastの「セキュリティ」タブの「XMLファイルを選択」ボタンを押して、先程ダウンロードした「フェデレーションメタデータXML」を選択してください。

↓

↓

↓

⑤連携がうまくいっているか「テストする」

「テストする」ボタンをクリックして、連携がうまくいっているかテストしましょう。

設定が問題なければ、ポップアップ画面が表示されるので「OK」を押して次のステップに進みます。

エラー画面が表示される場合、どこかに問題があります。「テストしてエラーになる場合」を確認してみましょう。

↓

↓

↓

⑥Qastで「有効」ボタンにチェックを入れて設定完了

※この時点でQastにログイン中の全メンバーが自動的にログアウトされ、SSO経由でのログインを求められます。

SSOのサービス側から「Qast」を選択、もしくはQastのログイン画面からSSOに一度遷移してログインすることができるようになります。

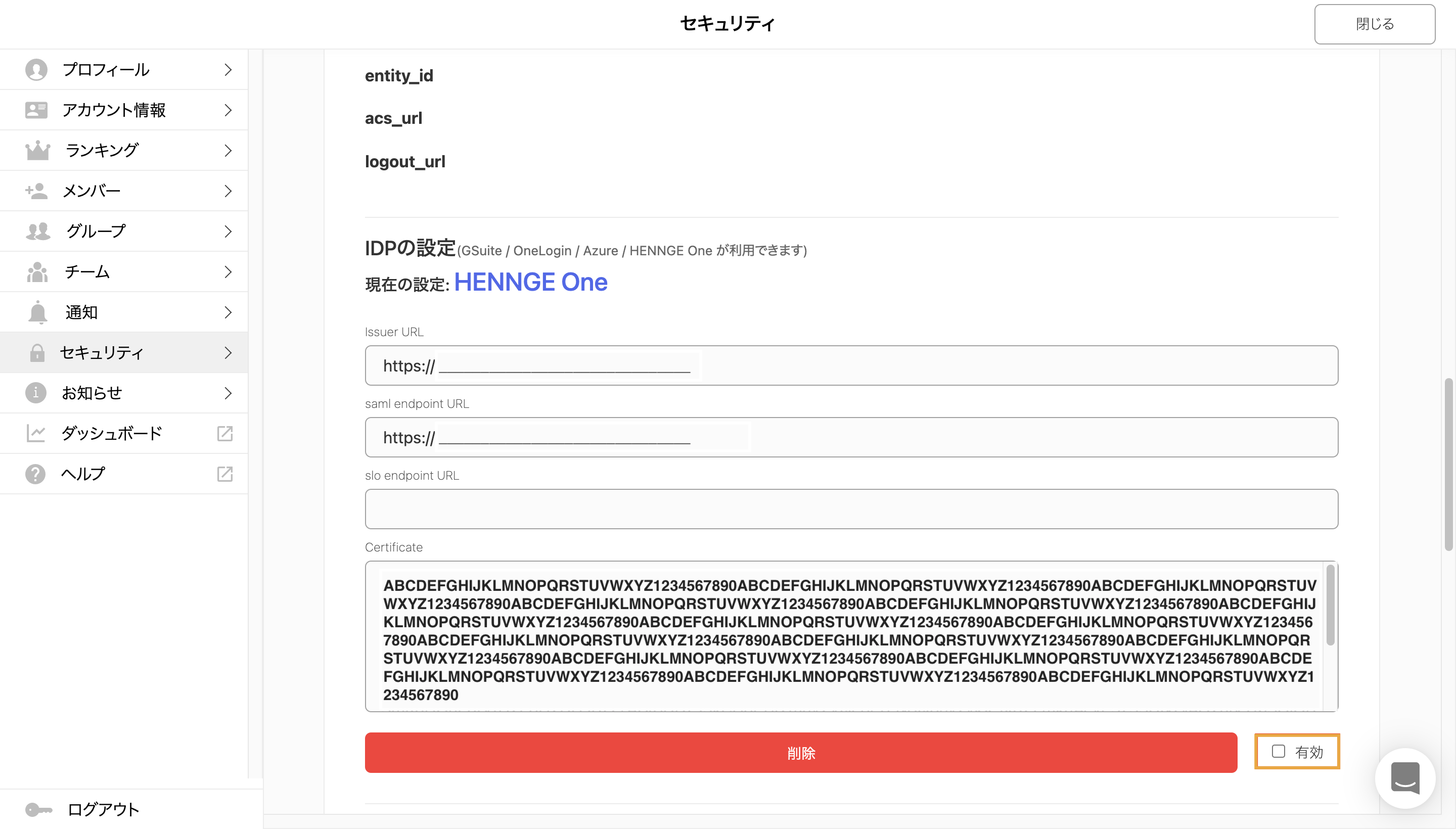

【設定方法/HENNGE】

①Qastでエンタープライズプランを申し込む

チャットサポート、もしくはメールで support@qast.jp に会社名、担当者名、チームURLを記載の上、ご連絡ください。

↓

↓

↓

②Qastで各種IDをコピー

Qastの「セキュリティ」タブにある「entity_id」と「acs_url」をそれぞれコピーしてメモしておいてください。

↓

↓

↓

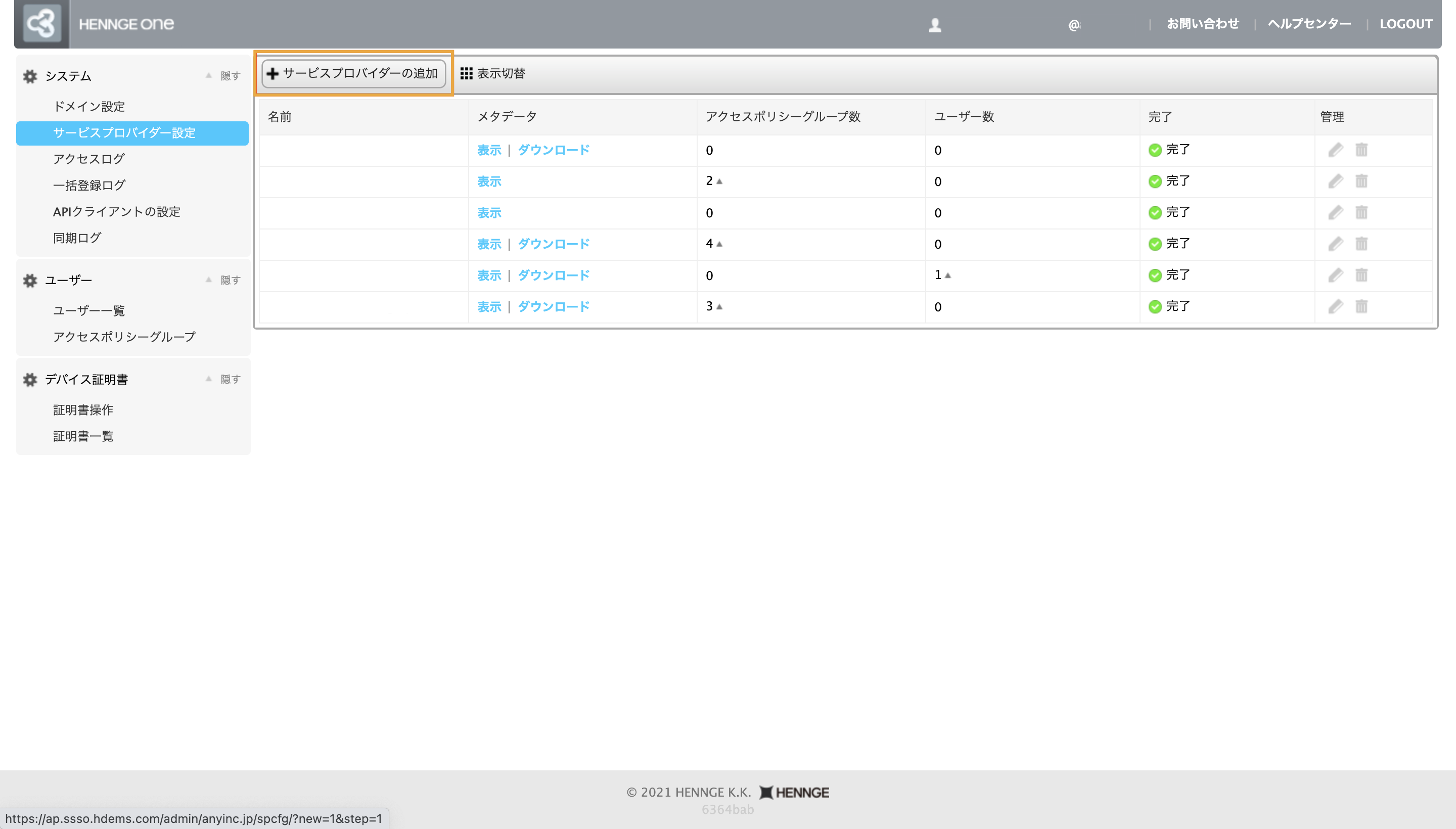

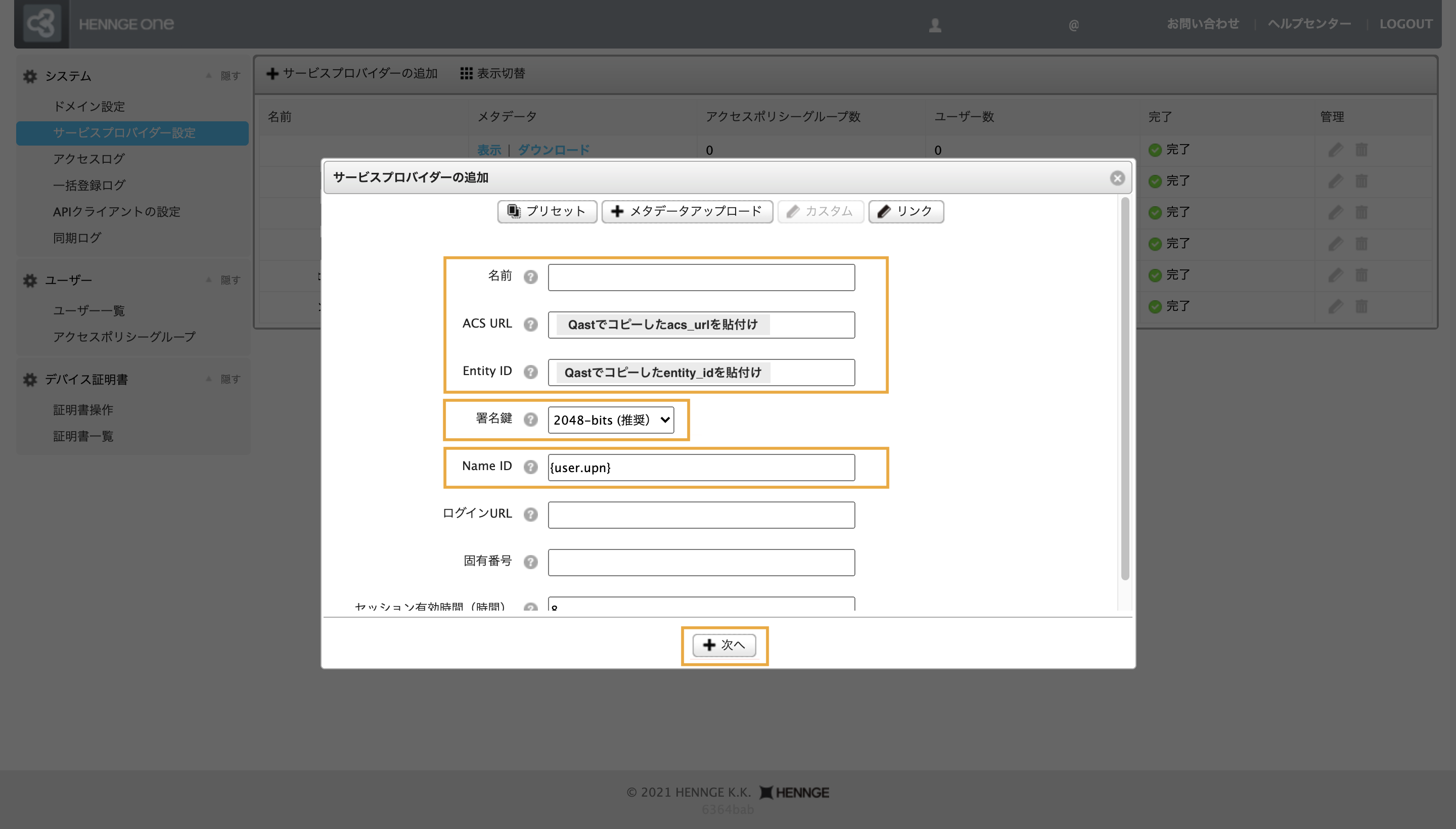

③HENNGEで「Qast」を追加して各種設定

1.HENNGEにログインし、左側のシステム内「サービスプロバイダー設定」のページから「サービスプロバイダーの追加」をクリック

2.「カスタム」をクリック

3.それぞれオレンジ枠内を記入後、下部にある「次へ」をクリックし、その後「送信」ボタンで情報を保存

●名前: サービスプロバイダーの一覧に表示される名前を入力 (ex) Qast)

●ACS URL: ②で取得した「acs_url」を入力

●Entity ID: ②にて取得した「entity_id」を入力

●署名鍵: 【2048-bits(推奨)】を選択

●Name ID: SPサービスと連携するキー情報を選択

通常は、{user.email}を選択しますが、Microsoft365やGoogle Workspaceサービスとの連携アドレスをキーとされる場合は{user.upn}を選択してください。尚、NameIDの詳細については、リンク情報をご参照ください。

Microsoft365,SSOのみのご利用者様向け: https://teachme.jp/contents/4308604

Google Workspaceご利用者様向け:https://teachme.jp/contents/4308832

↓

↓

↓

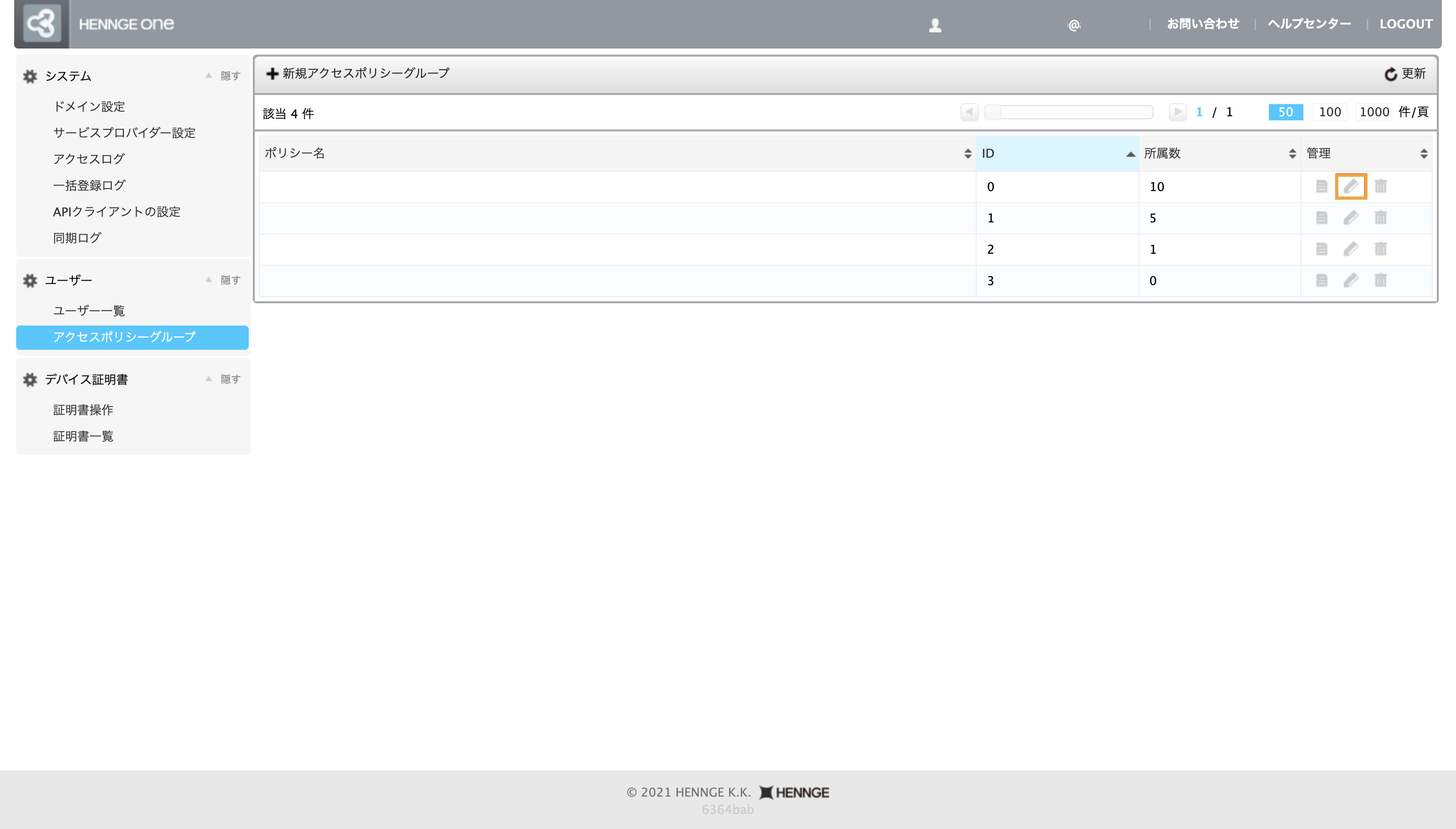

④サービスプロバイダー登録後、アクセスポリシーグループまたはポリシーへの登録

左側のユーザー内「アクセスポリシーグループ」のページから、希望のポリシー名の鉛筆マークより設定します。

設定詳細は以下のURL先をご覧ください。

https://teachme.jp/contents/1261004

↓

↓

↓

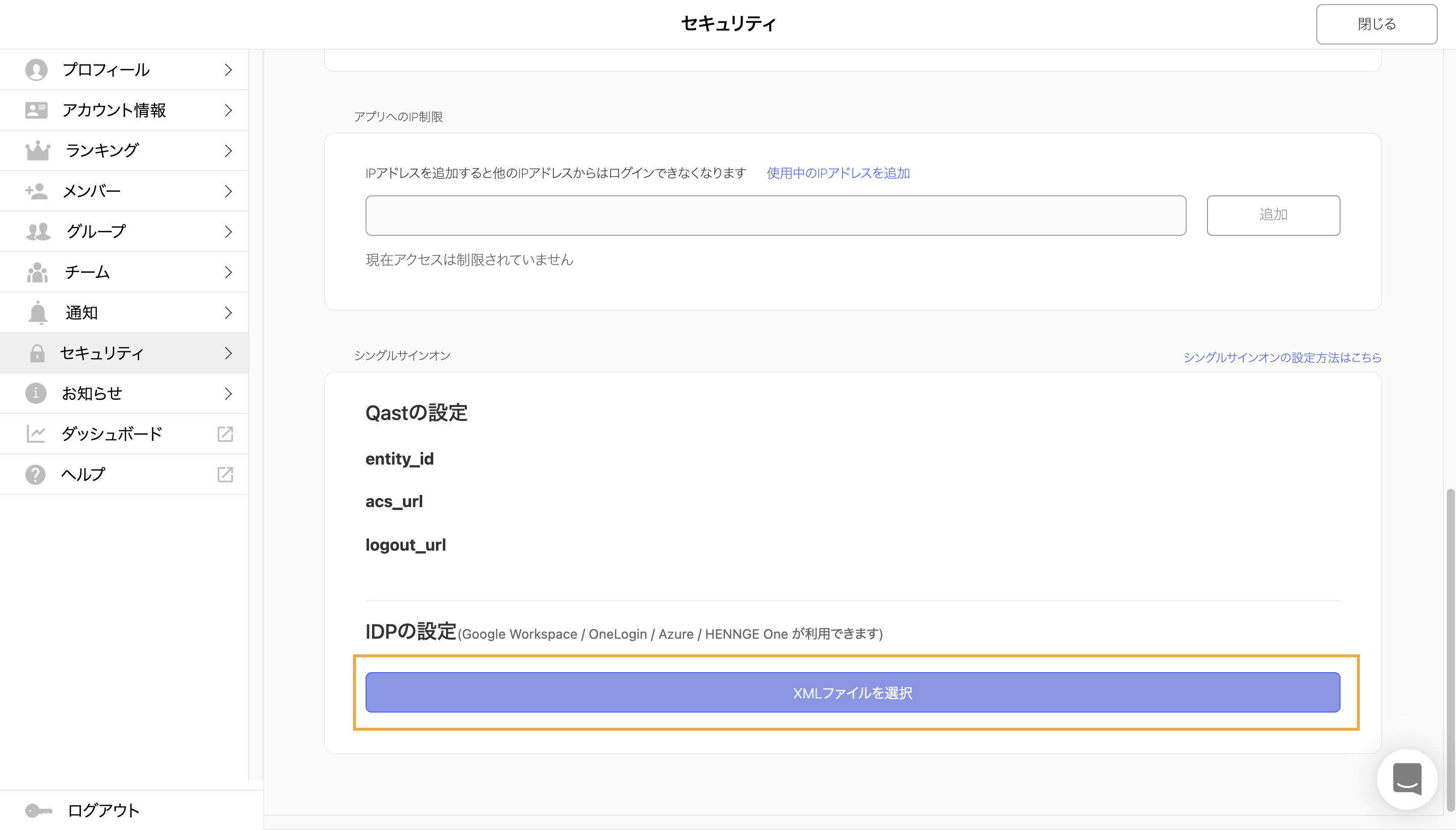

⑤QastにXMLをインポート

Qastの「セキュリティ」タブの「XMLファイルを選択」ボタンを押して、下記URLより取得した「メタデータ」を選択します。

【メタデータ取得URL】

https://ap.ssso.hdems.com/portal/<テナントID>/saml/metadata/rsa2048_sha256.xml

<テナントID>について

HENNGE one をご契約頂いているIDとなります。

詳細は確認方法マニュアルをご覧ください。

https://teachme.jp/contents/1237475

↓

↓

↓

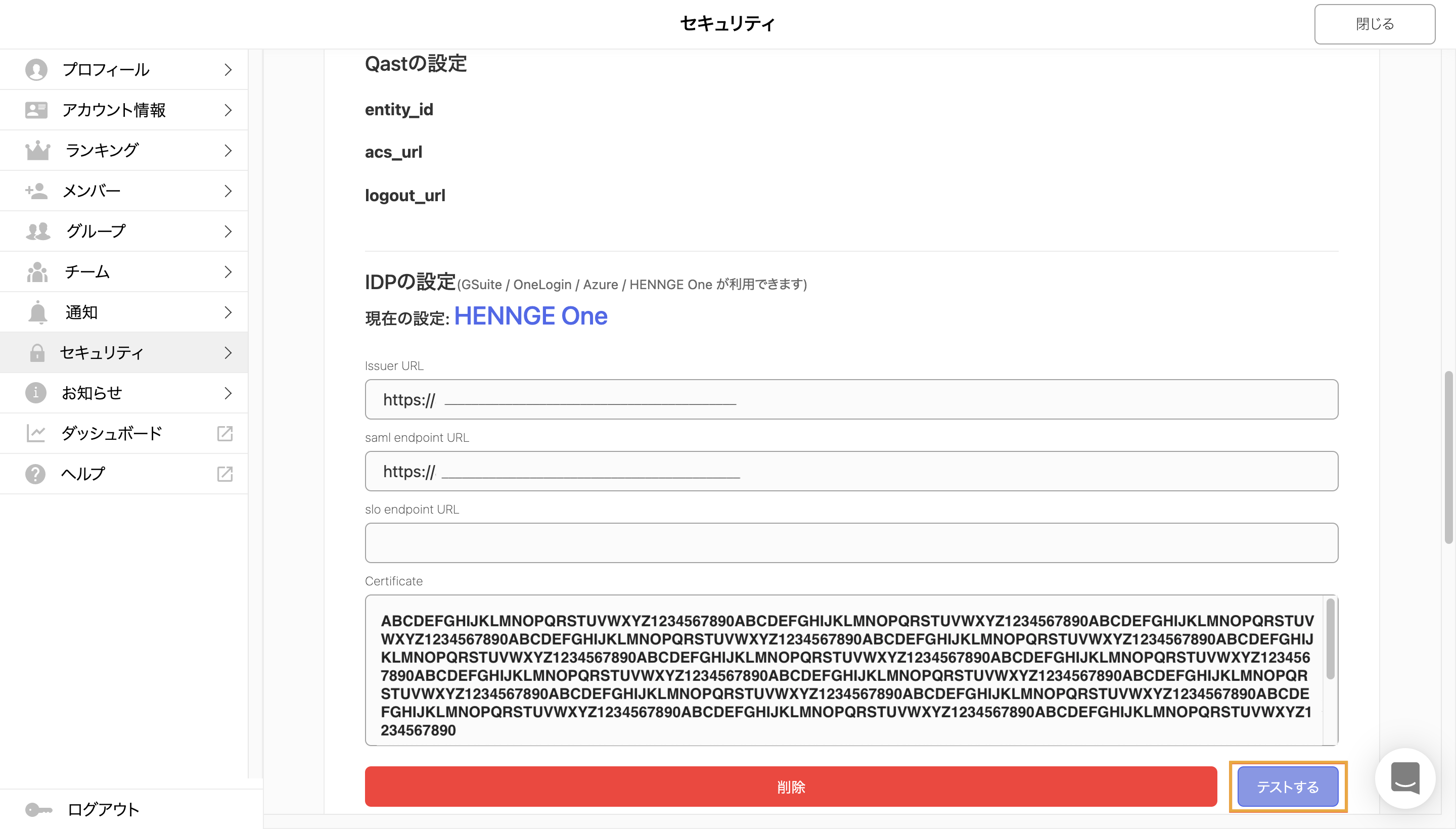

⑥連携がうまくいっているか「テストする」

「テストする」ボタンをクリックして、連携がうまくいっているかテストしましょう。

設定が問題なければ、ポップアップ画面が表示されるので「OK」を押して次のステップに進みます。

エラー画面が表示される場合、どこかに問題があります。「テストしてエラーになる場合」を確認してみましょう。

↓

↓

↓

⑦Qastで「有効」ボタンにチェックを入れて設定完了

※この時点でQastにログイン中の全メンバーが自動的にログアウトされ、SSO経由でのログインを求められます。

SSOのサービス側から「Qast」を選択、もしくはQastのログイン画面からSSOに一度遷移してログインすることができるようになります。

【設定方法/GMOトラスト・ログイン】

設定方法に関しましては、こちらの記事をご参照ください。

【テストしてエラーになる場合】

エラーになる場合の考えられる要因は下記の通りです。

▼Qast側の設定:nameIDの不一致

Qastで利用しているメールアドレスと、SSO側で利用しているメールアドレスが異なる場合、メンバーごとに紐付けを行う必要があります。

Qastの「セキュリティ」タブから、各ユーザーのメールアドレスをご確認ください。

▼SSO側の設定:「entity_id」と「acs_url」

それぞれが正しく貼り付けられているか、再度ご確認ください。

▼SSO側の設定:マッピング要素が「メール」になっているか

各サービスによって呼称は異なりますが、QastとSSOの紐付け要素が「メールアドレス」になっているかご確認ください。

G Suiteの場合「属性のマッピング」、OneLoginの場合「Parameters」、AzureADの場合「ソース属性」です。

▼AzureADの設定:メールアドレスが正しく設定されているか

Azure上の登録メールアドレスがデフォルト(@◯◯.onmicrsoft.com)のままになっていないか、ご確認ください。

【備考】

・シングルサインオンの設定はPCからのみ行なえます。

・エンタープライズプランは、20名様からご加入いただけます。ぜひ下記アドレスより、お問い合わせください。

以上となります。

本機能についてお問い合わせがある方は、下記メールアドレス宛にご連絡ください。

support@qast.jp